这次的题目是进入网站后台找flag,题目地址:https://www.hetianlab.com/expc.do?w=exp_ass&ec=ECID9d6c0ca797abec2016092313250000001

首先打开题目网页,内容如下:简单的字母提示和一个明显的按钮。

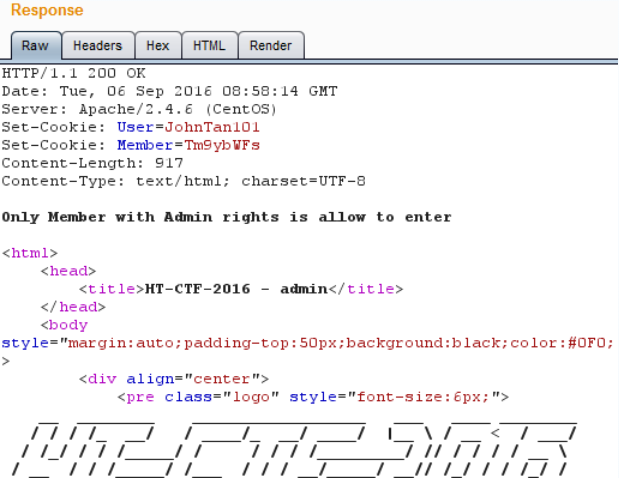

点击按钮,左上角页面出现提示:Only Member with Admin rights is allow to enter。意思是只能以管理员身份进入网站后台。

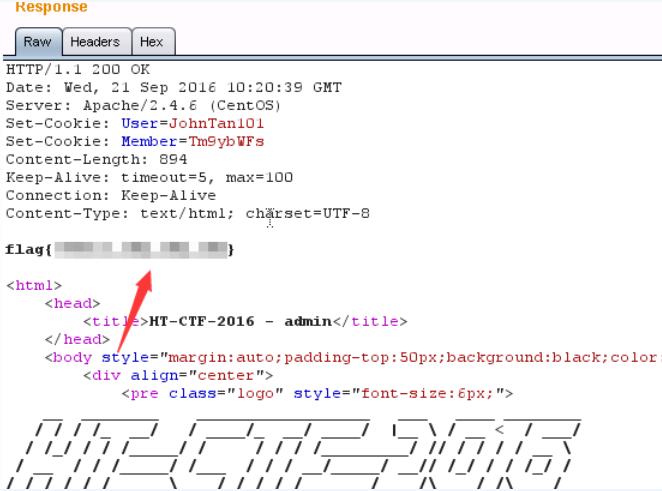

用brupsuit抓包,看看数据包的发送情况:

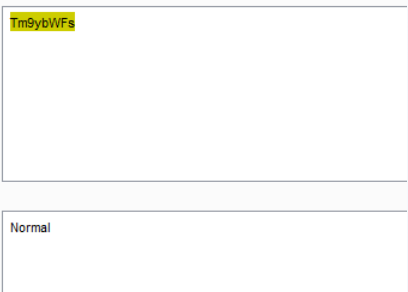

返回的数据包中设置了cookie的值,Member的值经过了base64加密。在burpsuite的decoder模块解码——>输入Tm9ybWFs——>Decode as ——>Base64:

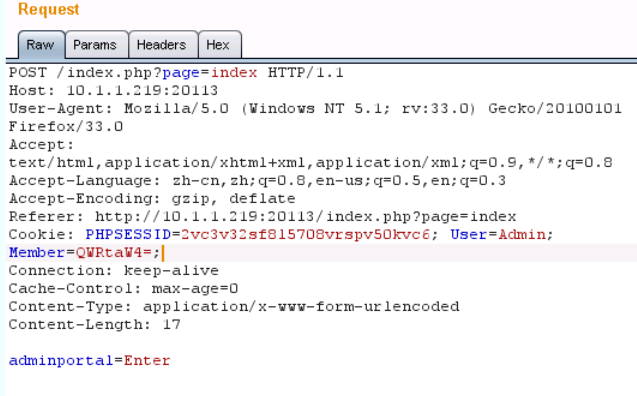

然后根据页面的提示,把Admin进行base64加密,得到得到QWRtaW4=,构造这样一个请求包,发送。

然后再Intercept中将Member的值换成上面加密的值,并点击Forward发送。

出现flag

实验总结:

主要用到bursuite抓包分析数据,还有base64的加密和解密。

Base64密文有如下特点:

- 字符串只可能包含A-Z,a-z,0-9,+,/,=字符

- 字符串长度是4的倍数

- =只会出现在字符串最后,可能没有或者一个等号或者两个等号