闲聊:

相信最近挖洞的很多小伙伴能感受到众多SRC中SQL 注入漏洞、XSS漏洞、上传、命令执行等传统应用安全方面的漏洞越来越不好挖,如果有也被各种大佬第一时间捞走了,这样对有些小白挖洞势必会不太友好。

这篇文章想要告诉大家的就是在挖洞的时候有时可以换一种思路入手,那么就会手到洞来。这里提供一种方向就是业务逻辑层面安全问题的挖掘,这种漏洞对于各种企业来说也是很尴尬的方面,一是无法用安全防护设备和措施直接防护,二是不能保证程序员的思路是否绝对安全。所以说业务逻辑漏洞可以逃逸各种安全防护。

正题:

首先要引出我最喜欢的一句话:只要是能影响业务的点都是漏洞。言外之意就是最不差也是个低危^_^。

其次想要挖到逻辑漏洞首先我认为有两点事必备的:

1.一定要将自己牢牢摆在用户方

2.一定要理清业务逻辑链

接下来开始讲一下我最近挖到的一个未授权实名认证漏洞:

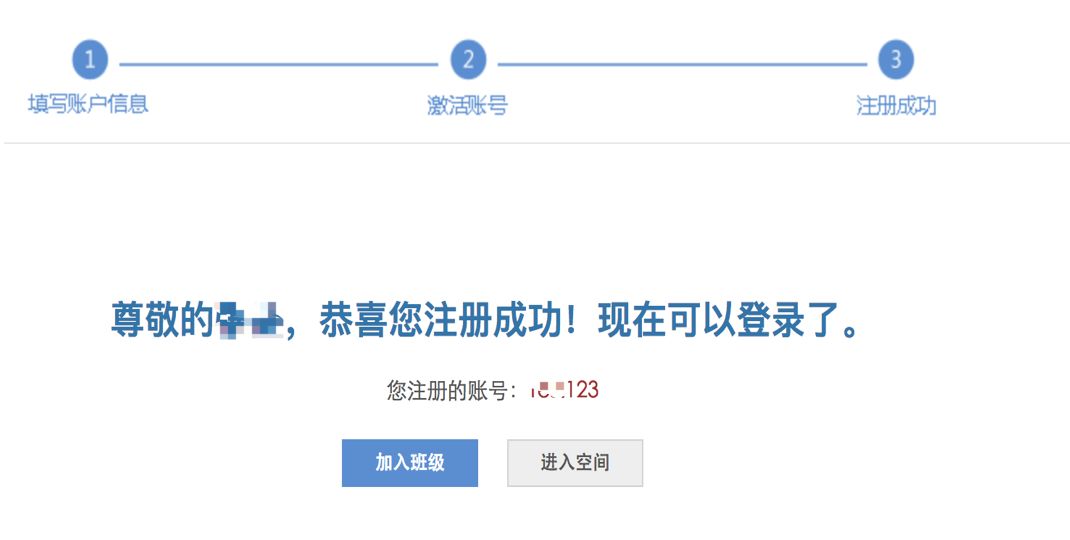

顺便提一下此处另外一个逻辑漏洞就是短信轰炸,在获取验证码的时候能够绕过前端时间限制重复获取验证码,这个问题就不详细描述了相信很多人看了就懂,说这个就是为了讲一下测试逻辑漏洞时需要关注每个细节。注册成功后页面如下所示:

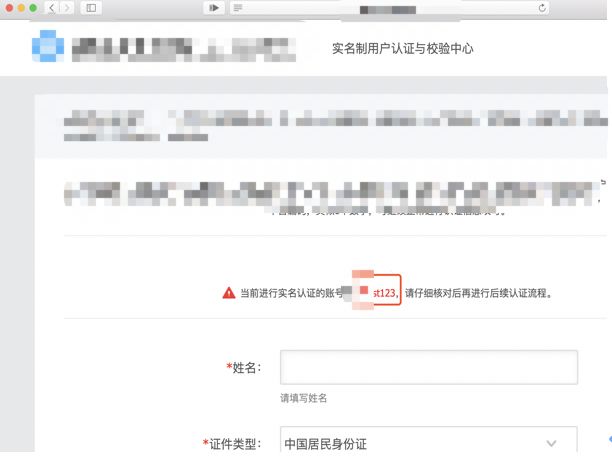

2.直接选择进入空间,可以发现以下页面:

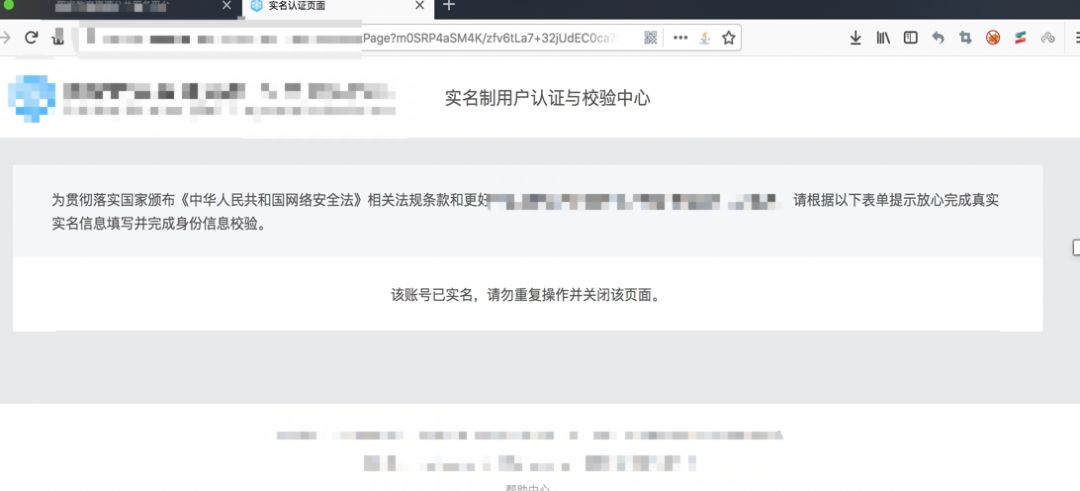

3.点击去实名认证后,通过抓包能够抓到一串链接:

http://***.***.cn/**/**/index**?m0SRP4aSM4K/zfv6tLa7+32jUdEC0ca79BZ8izFvmPSg+5HLkcgg/ltb+bhcySn14uVuXzEmbWIEvLFG70TOVqHPsqvlp/W28sSqG1t+yH/F1Lr/W4sovX3BFWtW14sH+ofndzOMxfeYaRafYypJT/CKvWhZ8Q3x+deWfgGJ300=

4.尝试将此链接通过另外一个未登录任何账号的浏览器访问,成功访问到了并显示了实名认证的账号也就是用户名,并且能直接帮助该账号进行实名认证:

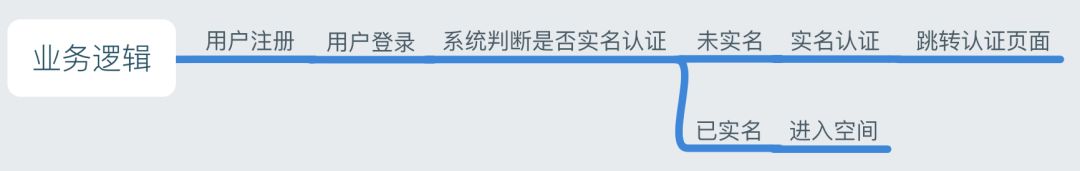

5.做完这一切我首先就是再创建了一个用户去梳理了一遍刚做过的测试,明确了该业务的逻辑链:

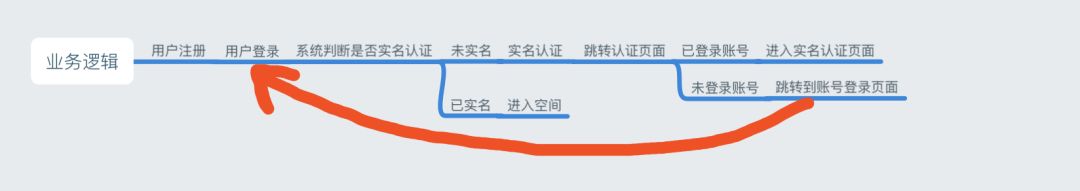

然而合理的业务逻辑应该是这样的:

可能有些人会问为什么要这样梳理一遍吗?挖完洞不就应该直接提交了吗?回答是现在有些SRC会让自己对自己提交的漏洞进行评级,评高了人家会给你降低,评低了人家会给你通过。尤其是逻辑漏洞这种不太好界定的漏洞需要挖洞者对自己挖的漏洞有一个清晰的认知,同时也是一种总结思考的行为吧。在分析整个流程的时候发现了其余的潜在隐患也是很有可能滴。

上述漏洞经过一番周折后被定义为高危,所以就想说其实你离高危就是一步之遥,关键看思路怎么走,在思维不是很活跃的时候往往细心和总结能帮很大的忙。

版权声明

▲ 本文系作者授权合天智汇发表,未经许可,不得转载。

▲ 本文仅用于普及网络安全知识,提高小伙伴的安全意识的同时介绍常见漏洞的特征等,若读者因此做出危害网络安全的行为后果自负,与合天智汇以及原作者无关,特此声明。