[TOCCTF挑战赛-合天网安实验室逆向解析]

http://www.hetianlab.com/CTFrace.html

1.逆向100

修改后缀为.apk

安卓模拟器打开,发现要求输入Password

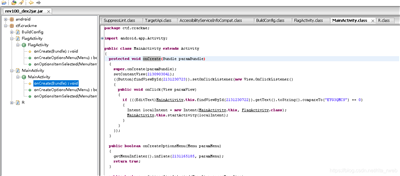

用Android逆向助手打开,dex转jar,发现明文password

描述输入,得到flag。

2.逆向200

题目描述: pwd1_pwd2在这里插入图片描述疑似有两层密码,查壳无壳。

先求pwd1

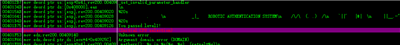

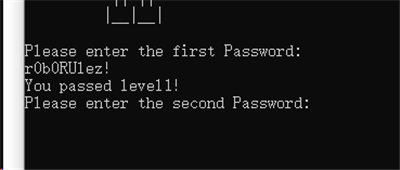

OD打开,查字符串, 在这里插入图片描述双击“You passed level1!”,进入代码窗口。F2下断点,F9运行,程序终止,发现操作错误。

重新运行,双击上一行文本“%20s”。下断点,运行,F8单步,

程序运行,随便输入1111。F8单步,发现字符串。

求pwd2

既然下面%20s为第一层,则同理第二层为最上面的%20s,双击跟随到代码窗口。

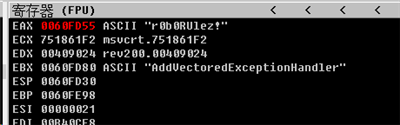

在求出pwd1时,新出现一个API:

此为百度截图 在求pwd2时,下断点并运行,发现最后程序终止,我们无法到达想要去的函数。

………………………………………………………………………………

为复制,

AddVectoredExceptionHandler 将一个指向函数的指针作为参数,把这个函数的地址添加到已注册的异常处理程序链表中。

那么这里的int3异常会交给异常处理程序链表中第一个处理函数处理,假如调试器处理这个异常,我们就到不了那里了,所以od的设置一定要忽略所以异常,让程序或系统自己处理。

…………………………………………………………………………

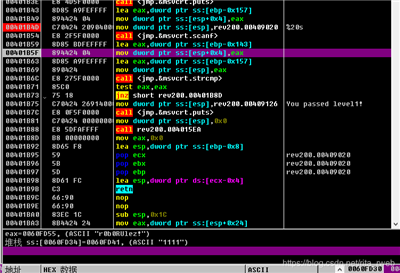

重新运行程序,

004215AB处下断点,运行,输入第一层密码,F8单步,程序开始运行,随便输入密码2222.F7单步进入。

跳到401547.

f7跟进,我们可以看到作者设定的常量了,

首先判断是否到达字符串的结尾,这里作者设定的是二进制的02为结尾。

分析,将je 改成jmp,直接在cmp处下断点,不断f9,记下al中的每个字母,即为pwd2.

flag:r0b0RUlez!_w3lld0ne