目标站:www.xxxx.edu.cn

IP:210.x.x.33

Os:Linux

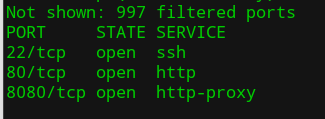

端口扫描了一番并无发现

随手输入几个路径

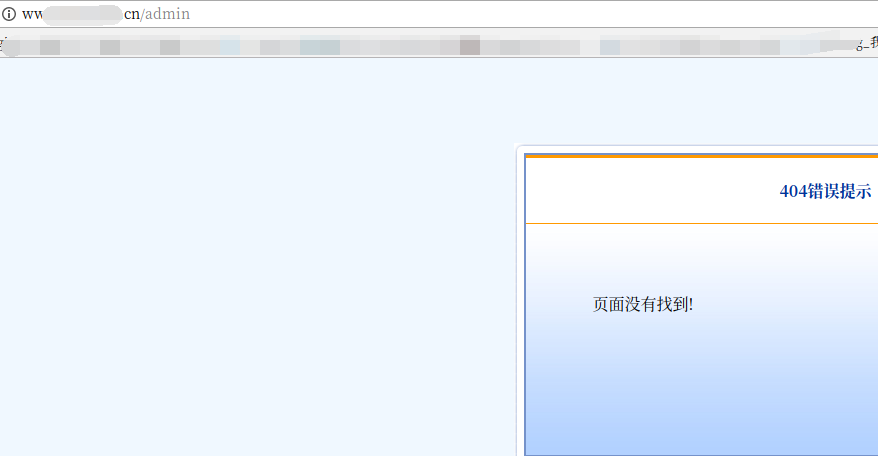

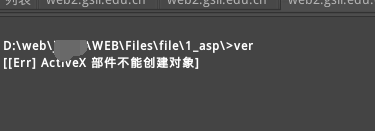

看到这个报错信息,基本都可以确定这个主站直接放弃的。PS:典型的教育系统程序。目前就我所知是没有什么漏洞的。再来看一下8080

就算是404但是我还是喜欢拿WEB-INF之类的去测试一波。但是也是没有啥发现,现在要整理一下目前脑海里一下子可以想到的渗透思路

1.遇到那个报错信息的都直接放弃,不要浪费时间。

2.收集子域名

3.主站C段

大学基本很多都有一个站内导航以便与用户体验,找到这个点,然后看看有没有不是使用那个教育系统程序(叫啥我一下子忘了,之前有师傅在t00ls上问过.

找的过程是挺枯燥的。

发现几乎都是目标站的C段

210.x.x.33

C段找到一个自助系统,验证码失效直接爆破就进去了一个。

liujun/123456

但是苦苦找了一番,仿佛这并无卵用

后来找到一个站。终于不是那个cms了。直接捡起来就开始怼。

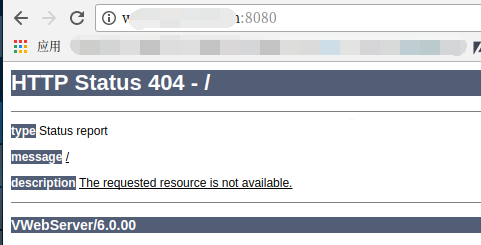

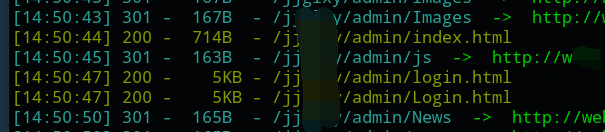

开放的ftp我都给爆破了。无果扫了一波后台。

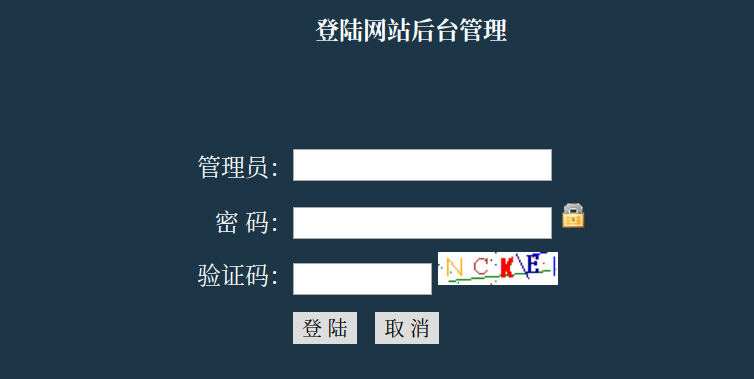

本身后台登录地址是login.html,但是多了一个index.html

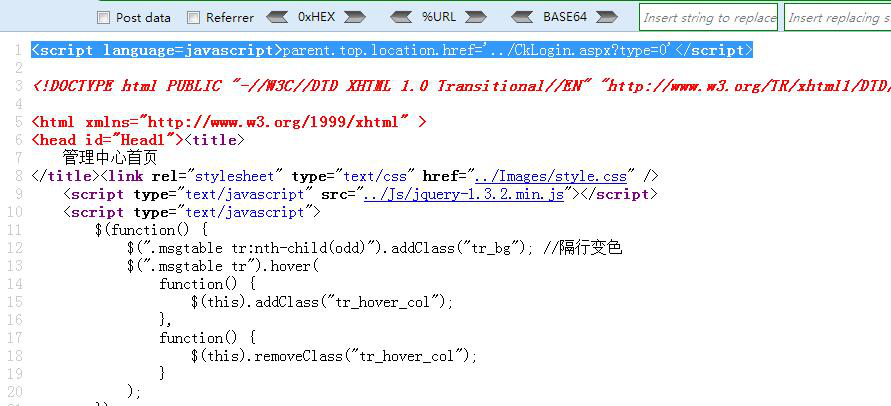

通过index.html访问发现直接跳转到了后台首页,发现闪现了一下又跳转到了login.html,这里应该用的是JS来验证是否登录,用JS来检查type的值。

于是firefox禁用js[建议把login.html源码贴出来,然后说明是禁用的是哪一条js],禁止JS加载让他不再去检查用户名和type值,既可以访问到后台并且不跳转

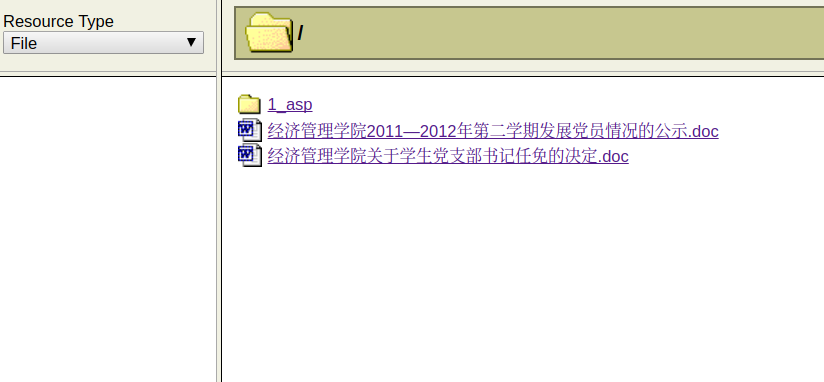

果不其然。然后直接增加了一个管理员再次进来,看到编辑器是fck

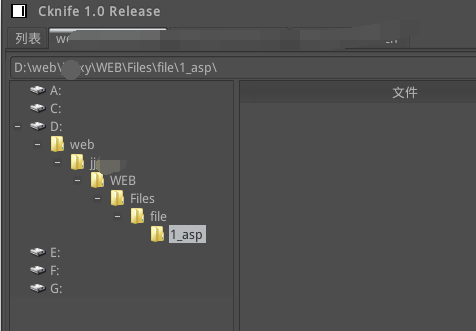

然后登录。本来还想突破然后上传一个1.asp结合iis漏洞拿shell,结果测试发现二次上传就可以直接getshell了。

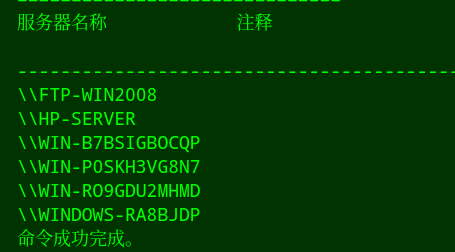

直接上aspx,没办法执行net,然后自己传了一个net,发现是个域,顿时有点小激动。

先提升一下权限在说吧。

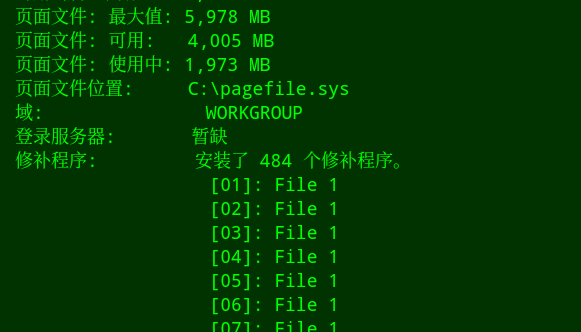

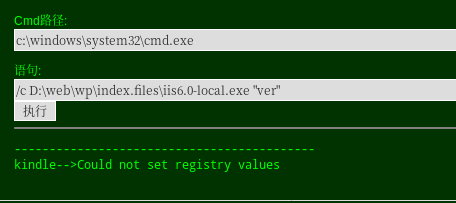

03系统,484补丁,直接各种exp,经过补丁对比是存在iis6.0的漏洞的。但是怎么执行都没辙。

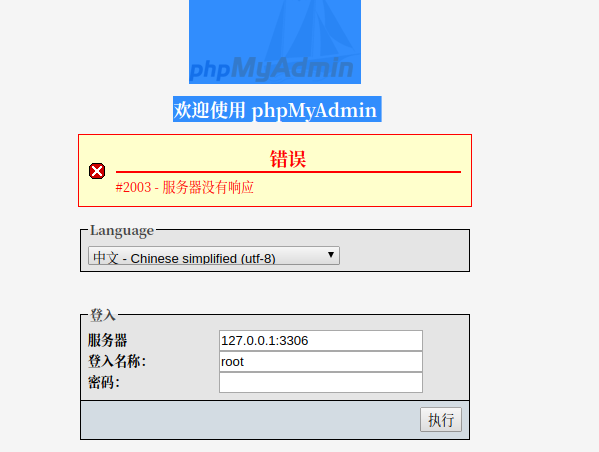

然后将报错丢到土司搜索了一波。发现此前也有师傅遇到过。然后有朋友说多执行几遍就解决了。可是执行了N+N遍都没效果。就连最新的那几个exp都试了。没效果,很淡疼。然后找到了root的密码(9115891),想要通过数据库提权,发现并不解析php然后又渗透看一下旁站有没有phpmyadmin。我的直觉告诉我有的。果不其然通过扫描整个C段的8080端口 (经验),一下子搞到了一个phpmyadmin

发现怎么登录都提示

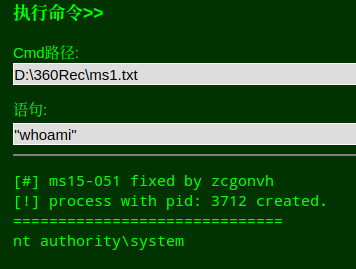

也不说错误正确。我通过regeorg反代回来也是这样。有点无奈。因为权限现在也越不了别的地方。执行exp又没办法。数据库又是access。很淡疼。一下子有点陷入窘境了。后来跟师傅探讨了会儿。师傅15051上去就直接解决了。

这个方法我试过的。这个exp我也试过。但是师傅的一下就成功了。很蛋疼,我再次拿我的exp执行还是一样。Mmp。EXP怕是来姨妈了。至此服务器就拿下来了。但是没有开放rdp又不想挂远控,通过反代回来日内网。发现直接接入的教育局的网络。顿时就尴尬了。点到为止吧。就不继续深入内网了。也让我知道了多收藏一些exp总归是好处。某github发出来的那个exp我实在不敢恭维。部分还需要密码。

文章仅用于普及网络安全知识,提高小伙伴的安全意识的同时介绍常见漏洞的特征等,若读者因此做出危害网络安全的行为后果自负,与合天智汇以及原作者无关,特此声明。